Dans la plupart des foyers connectés, la topologie du réseau domestique est toujours la même : tous les équipements sont connectés directement à la box Internet de l’opérateur et partagent le même réseau local. Le problème, c’est qu’avec la multiplication des terminaux à la maison, des équipements très divers sont finalement mis dans un seul sac. Sur un même réseau, on aura l’ordinateur fixe qui permet de faire des achats en ligne, le disque NAS qui sauvegarde toutes les photos de la famille, les ordinateurs portables des enfants qui commencent à traîner sur les réseaux peer-to-peer, des objets connectés de piètre qualité et totalement vulnérables, etc.

Segmenter pour mieux sécuriser

Mélanger ainsi les torchons et les serviettes n’est pas recommandable. Un pirate qui arrive à infecter un des objets connectés ou l’un des ordinateurs portables peut, assez facilement, accéder aux autres équipements. C’est pourquoi les experts en sécurité préconisent de segmenter un réseau le plus possible. Dans une partie, on pourrait par exemple mettre les équipements importants qu’il faut absolument protéger (ordinateurs des parents, NAS), et dans une autre on logerait les terminaux à haut risque comme les ordinateurs portables des enfants ou les objets connectés.

Une première méthode simple pour y arriver est de connecter deux routeurs Wi-Fi aux prises Ethernet de la box Internet. Leurs réseaux respectifs seront naturellement isolés l’un par rapport à l’autre. Par contre, il ne faudra plus utiliser le réseau Wi-Fi de la box Internet car celui-ci n’est pas isolé vis-à-vis des deux autres. Le problème avec cette solution, c’est que l’on fait une croix sur le réseau de la box Internet et qu’il faut acheter deux nouveaux routeurs. C’est un peu du gâchis.

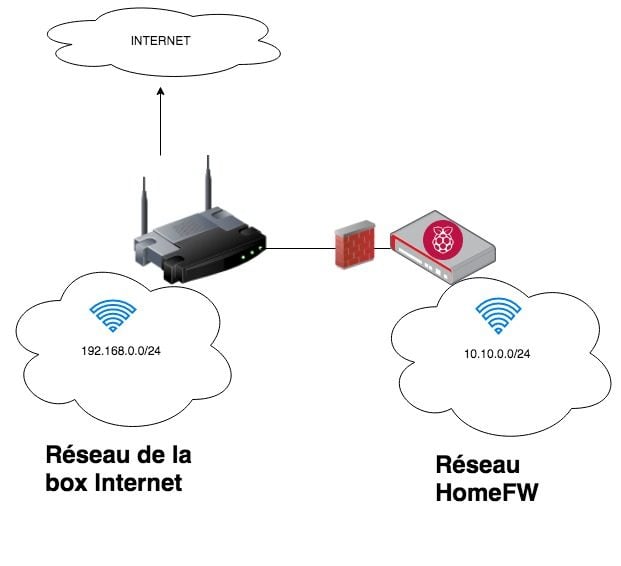

La solution que nous préconisons – et que nous avons baptisée « HomeFW » – est de prendre un Raspberry Pi 3, de le transformer en point d’accès Wi-Fi avec pare-feu intégré et de le connecter à la box Internet. Cette méthode est un peu plus complexe à mettre en œuvre, mais elle est moins chère et elle offre plus de possibilités. Elle nous a été montrée par David Jacoby, chercheur en sécurité chez Kaspersky Labs, à l’occasion d’une conférence de presse en 2017. L’expert avait tout particulièrement en ligne de mire les objets connectés qui sont souvent truffés de failles. « Les fabricants ne sont pas prêts à investir dans la sécurité car cela leur coûterait trop cher. Il faut donc se débrouiller autrement pour limiter le risque », explique-t-il, pour justifier sa démonstration.

Dans une telle configuration, les utilisateurs reliés à HomeFW peuvent se connecter à Internet, mais le pare-feu les empêche d’aller fouiller dans le réseau de la box Internet. Inversement, les équipements reliés à la box Internet ne pourront pas accéder au réseau de HomeFW. La segmentation est parfaite.

Les étapes d’installation

Créer un tel appareil n’est pas très compliqué, mais il ne faut pas avoir peur de la ligne de commande. Il faut aussi avoir un peu de matériel. La configuration nécessite d’avoir un écran avec prise HDMI, un clavier et une souris avec prises USB, ainsi qu’un câble Ethernet pour connecter le Raspberry Pi 3 à la box Internet.

1 – Flasher le système

Téléchargez la dernière version de Raspian, un système d’exploitation basé sur Linux Debian qui est fait spécialisé pour les ordinateurs Raspberry Pi. Il faut ensuite « flasher » – c’est-à-dire installer – ce système sur une carte microSD (min 16 Go). Le plus simple, c’est d’utiliser le logiciel Etcher qui est très facile d’usage. La procédure est strictement la même que pour créer une clé USB bootable.

2 – Initialiser le système

Au premier démarrage, le système vous demandera de choisir la langue et de changer de mot de passe. Choisissez en un qui soit fort.

Il ne faut pas se connecter au réseau Wi-Fi. D’une part, le Raspberry Pi est déjà connecté à Internet au travers du câble Ethernet. D’autre part, le module Wi-Fi sera utilisé pour créer le point d’accès. Cliquez donc sur Skip à cette étape.

Le système va ensuite vous proposer de chercher des mises à jour, ce qu’il faut accepter en cliquant sur Next. Cela peut prendre un peu de temps. Allez-vous préparer un café.

3 – Télécharger le code

Ouvrez une fenêtre de commandes en cliquant tout en haut sur la quatrième icône en partant de la gauche. L’icône représente une fenêtre avec un signe supérieur et un tiret bas. Ecrivez la commande ci-dessous, puis validez.

> git clone https://github.com/gkallenborn/HomeFW HomeFW

L’ordinateur va alors télécharger le script pour le pare-feu (firewall.sh), le fichier de configuration (configurations.txt) et des fichiers d’information dans un nouveau dossier intitulé HomeFW.

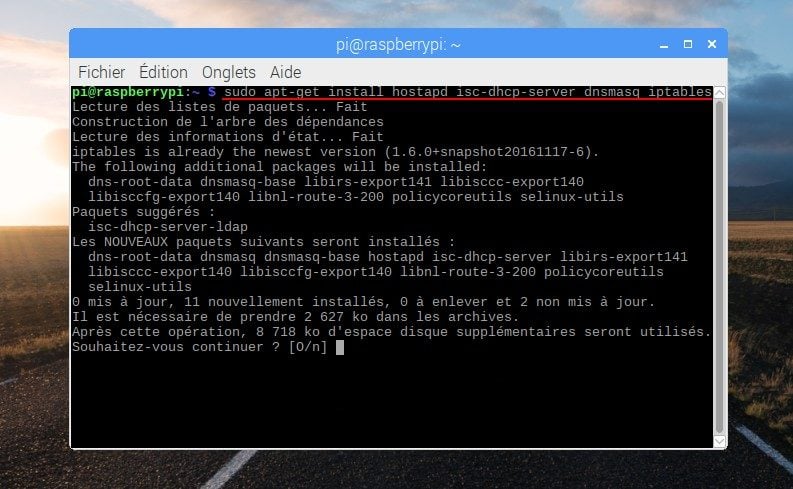

4 – Installer les logiciels

Il faut ensuite télécharger et installer les logiciels qui permettent de créer notre fameux point d’accès sécurisé. En occurrence: hostapd (logiciel de point d’accès Wi-Fi), isc-dhscp-server (logiciel qui va attribuer les adresses IP aux terminaux connectés), dnsmasq (logiciel de service DNS) et iptables (logiciel pare-feu). Pour cela, il faut lancer la commande suivante et, pendant l’installation, valider à chaque fois que cela est demandé. Le terme apt-get install lance l’installation des logiciels figurant après. Le terme sudo indique que l’ensemble de la commande est lancée avec des privilèges administrateur.

> sudo apt-get install hostapd isc-dhcp-server dnsmasq iptables

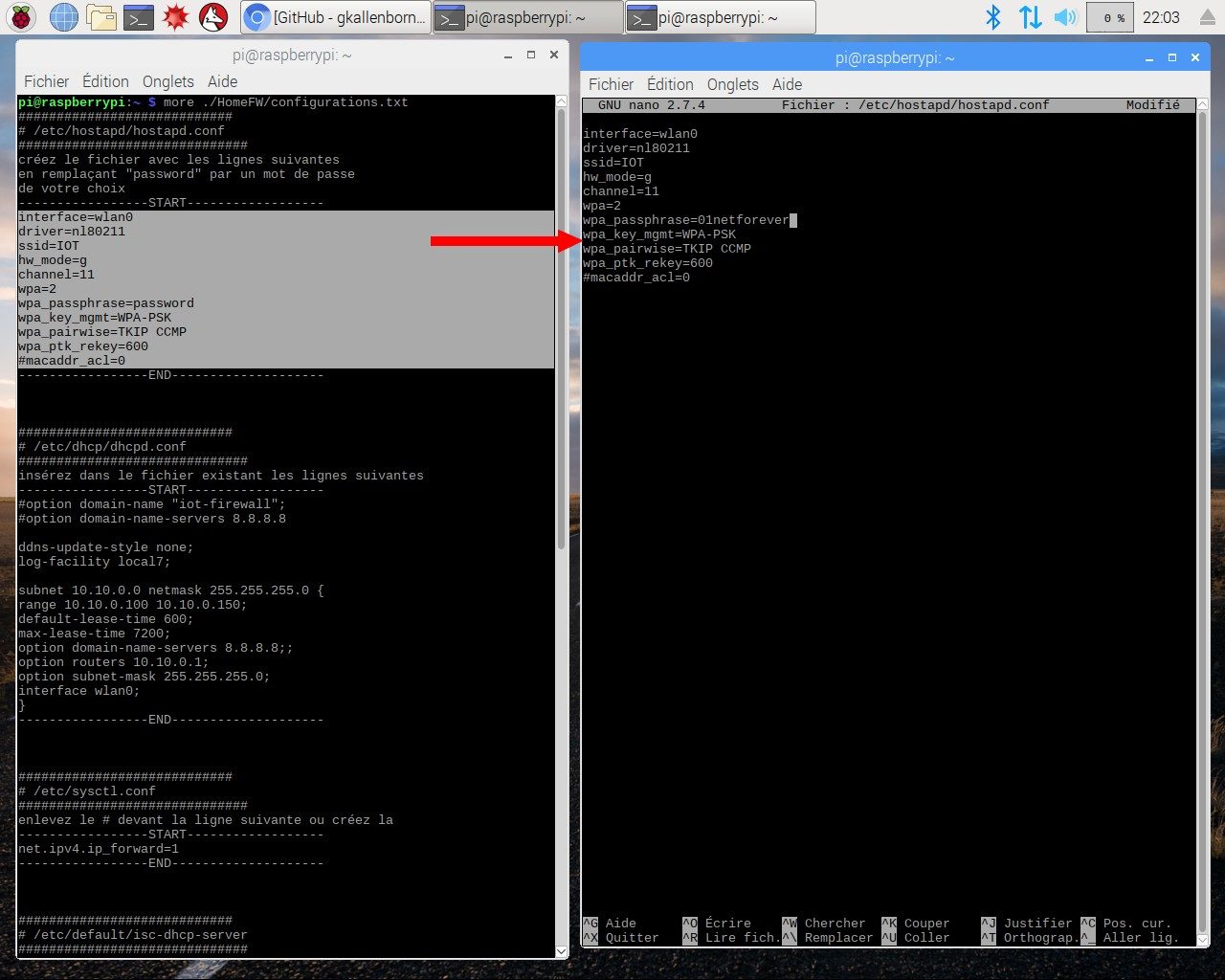

5 – Configurer le point d’accès

Pour que le point d’accès fonctionne correctement, il faut modifier un certain nombre de fichiers de configuration. C’est la partie la plus importante. Concentrez-vous, car il ne faut pas se tromper. Le mieux, c’est d’ouvrir deux fenêtres de commandes côte à côte. Dans la première, affichez le contenu du fichier configuration.txt avec la commande suivante:

> more ./HomeFW/configurations.txt

Dans la seconde fenêtre, vous allez utiliser l’éditeur de texte “nano” pour modifier les fichiers, en copiant-collant les lignes d’une fenêtre vers l’autre. Attention à bien respecter les indications figurant dans le fichier configurations.txt. Voici les commandes qu’il faudra exécuter successivement:

> sudo nano /etc/hostapd/hostapd.conf

> sudo nano /etc/dhcp/dhcpd.conf

> sudo nano /etc/sysctl.conf

> sudo nano /etc/default/isc-dhcp-server

> sudo nano /etc/default/dnsmasq

> sudo nano /etc/network/interfaces

Ensuite, redémarrez votre Raspberry Pi 3, en exécutant la commande suivante:

> reboot

6 – Activer le pare-feu

A ce stade, vous devriez voir un point d’accès intitulé “IOT” si vous scannez les réseaux Wi-Fi aux alentours. Mais ce nouveau réseau ne permet pas d’accéder à Internet et il n’est pas forcément étanche par rapport au réseau de votre box. Pour cela, il faut exécuter le script firewall.sh. Lancez les commandes suivantes:

> cd HomeFW

> chmod +x firewall.sh

> sudo ./firewall.sh

La première commande permet de se placer dans le répertoire HomeFW, la seconde rend le script exécutable et la troisième l’exécute. Et voilà le travail. Vous avez désormais un réseau Wi-Fi baptisé “IOT” totalement isolé du reste de votre réseau. Bravo.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.