Si vous avez un ordinateur portable et que vous êtes un peu parano, vous avez probablement activé le chiffrement du disque dur. Windows utilise BitLocker sur Windows, macOS a Filevault et Linux propose LUKS. Pour autant, ne croyez pas que vos données sont nécessairement en sécurité le jour où votre machine est volée, surtout si celle-ci est restée en veille.

A l’occasion de la conférence SEC-T à Stockholm, deux consultants de F-Secure – Olle Segerdahl et Pasi Saarinen – viennent de montrer qu’il est souvent possible de récupérer les clés de chiffrement du disque dur à partir du moment où l’attaquant dispose d’un accès physique. Ils le démontrent dans une vidéo YouTube, en prenant comme exemple un ThinkPad.

Comment est-ce possible ? Lorsqu’un ordinateur portable est en mode veille, il garde en mémoire les clés de chiffrement, ce qui permet à l’utilisateur de rapidement reprendre son travail lorsqu’il revient. L’idée est alors de redémarrer la machine sur une clé USB disposant des outils nécessaires pour extraire les données de la mémoire. Une fois que l’on a récupéré les clés de chiffrement, on peut accéder au contenu du disque.

Cette technique, appelée « cold boot attack », n’est pas nouvelle. En 2008, une équipe de chercheurs de l’université Princeton avait déjà montré que cela était possible. Depuis, les fabricants ont fait quelques progrès. Ainsi, le consortium Trusted Computing Group a ajouté une protection supplémentaire sur les firmwares EFI. Baptisé « Memory Overwrite Request Control », elle permet de détecter qu’un ordinateur a été redémarré depuis le mode veille. Dans ce cas, le firmware procède à l’effacement de la mémoire vive.

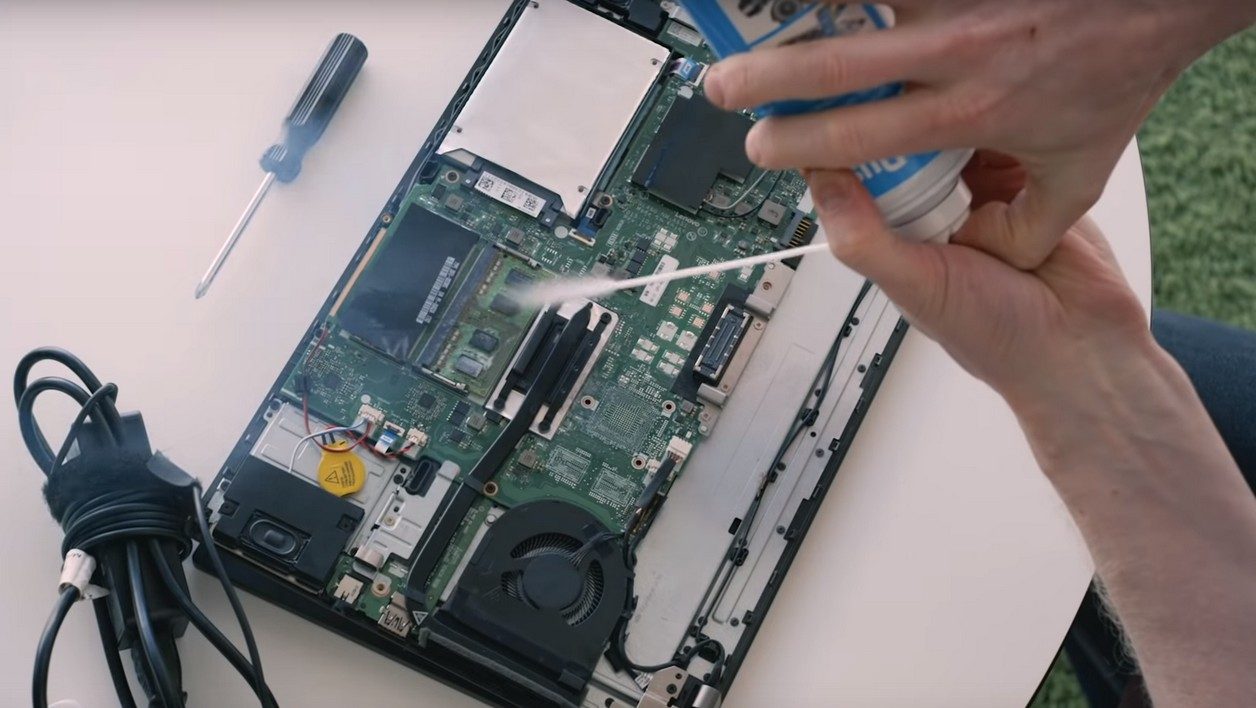

Mais les chercheurs ont découvert qu’il était possible de court-circuiter cette protection en se connectant directement sur la puce Flash et en reprogrammant le paramètre du firmware. Du coup, le contenu de la mémoire vive reste disponible (il est conseillé de la refroidir au préalable avec un spray prévu à cet effet). Et hop, le tour est joué.

La meilleure solution : définir un mot de passe EFI

Ce hack fonctionne non seulement sur les ordinateurs Windows, mais aussi les ordinateurs Linux et macOS. A noter que sur le système open source, la protection MOR n’existe que depuis un an. Au niveau des ordinateurs Apple, elle n’est pas non plus implémentée sur tous les modèles. Elle était notamment inexistante sur le MacBook Pro que les chercheurs ont utilisé pour leur démonstration pendant la conférence. En revanche, les derniers iMac Pro et MacBook Pro sont insensibles à cette attaque car ils disposent d’une puce dédiée au chiffrement (T2). Les clés ne sont donc pas chargées en mémoire.

Se protéger contre cette attaque n’est pas forcément évident. Interdire le redémarrage sur clé USB n’est pas une solution, car cette interdiction se défini au niveau du firmware et peut donc, de la même manière, être levée par une manipulation directe. Intégrer des mécanismes de détection d’intrusion physique n’est pas non plus la panacée car ils peuvent être contournés. « Il suffit de percer un trou juste au-dessus de la puce Flash pour ne pas déclencher d’alerte », souligne Olle Segerdahl, lors de la conférence.

Définir un mot d’accès au firmware EFI est, en théorie, plutôt une bonne idée. Malheureusement, certains modèles disposent de mots de passe par défaut, histoire de pouvoir dépanner les utilisateurs. Ces mots de passe peuvent d’ailleurs être trouvés sur le site bios-pw.org. Sur un Mac, en revanche, cette mesure est parfaitement efficace.

En définitive, la meilleure solution est de toujours bien éteindre son ordinateur dès que l’on arrête de l’utiliser. Dans ce cas, la mémoire est systématiquement effacée et les clés de chiffrement restent en sécurité.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.