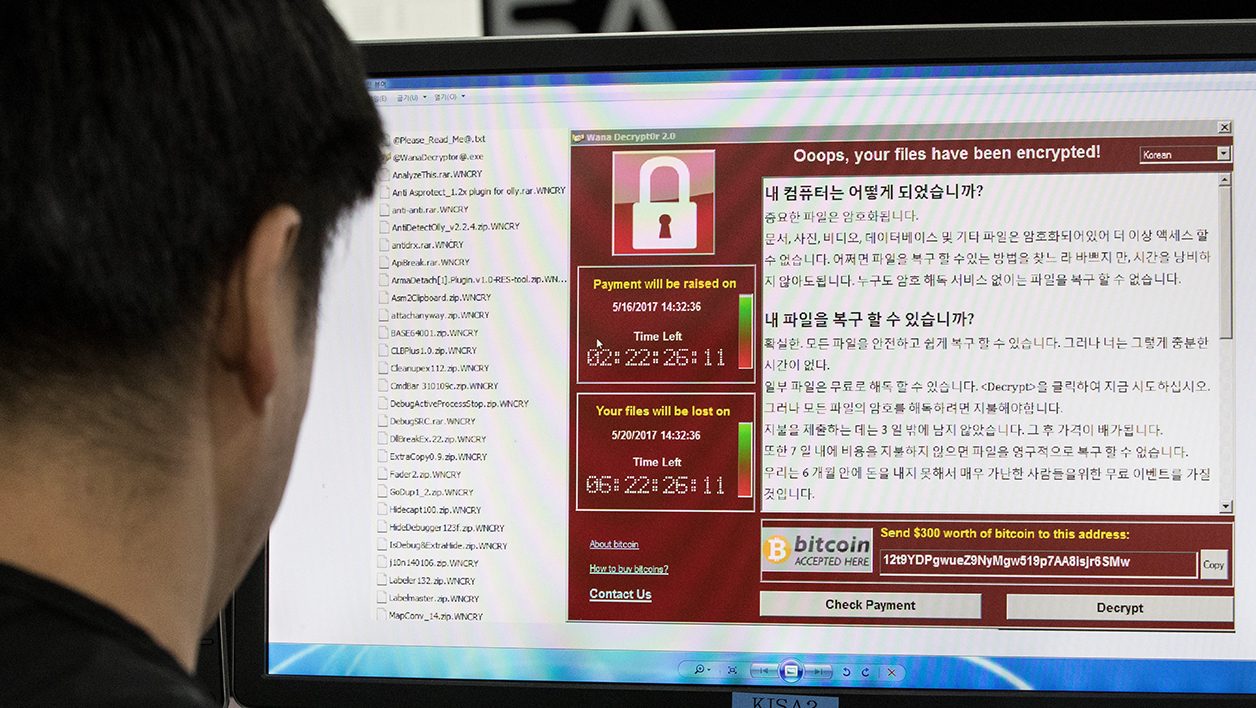

Apparu il y a une semaine, le malware WannaCry a infecté des centaines de milliers de machines sous Windows dans le monde, bloquant des usines, des panneaux publicitaires ou des hôpitaux. Le week-end dernier, un jeune britannique parvenait à ralentir l’épidémie en achetant un simple nom de domaine. Cette fois, trois spécialistes français sont parvenus à aller plus loin. Ils ont développé un programme permettant aux victimes de déverrouiller l’accès à leurs données, sans payer la rançon.

Chiffrer la clé de chiffrement

Lorsqu’il s’attaque à un PC, WannaCry génère deux clés pour chiffrer les données. La première est publique, la seconde est privée. Une fois le malware installé, la clé privée est elle-même chiffrée. De ce nouveau chiffrement découle une clé maître, détenue par les hackers. Une fois la rançon payée, ils pourront l’envoyer à la machine, déchiffrant la clé privée, qui permettra de déchiffrer les fichiers pris en otage.

Pour générer sa clé de chiffrement, WannaCry fait appel aux fonctions cryptographiques de Windows. Or celles-ci semblent contenir quelques faiblesses : avant d’être chiffrée, la clé privée est brièvement inscrite dans la mémoire vive, en clair. C’est là qu’interviennent Adrien Guinet, Matthieu Suiche et Benjamin Delpy. Leur idée est d’exploiter cette brève apparition pour retrouver la clé. Bien que la version non chiffrée de la clé privée soit rapidement effacée, le nettoyage laisse quelques restes, parfois exploitables.

https://twitter.com/msuiche/status/865443334550036481

Contacté par 01net.com, Benjamin Delpy – directeur de Projets Sécurité à la Banque de France et exerçant ses talents techniques de nuit – explique que son programme est capable d’exploiter ces traces. Il se base sur des travaux du chercheur Adrien Guinet, qui a trouvé le moyen de reconstituer la bonne clé à partir des éléments récupérés. Quelques heures plus tôt, ce dernier avait d’ailleurs initié le mouvement en publiant un logiciel baptisé Wannakey, dont le rayon d’action était alors limité à Windows XP. Aidé par l’expert en cybersécurité Matthieu Suiche, Benjamin Delpy a ensuite mis en ligne la première version de Wanakiwi, capable de libérer des machines tournant sous Windows 7. Disponible pour tous, le logiciel peut être téléchargé et installé en quelques clics.

Pas de solution miracle

Comme l’explique Benjamin Delpy, il ne s’agit pas pour autant «d’une solution miracle». Avec l’arrivée des dernières versions de Windows, la gestion de la mémoire est devenue plus efficace. Autrement dit, la suppression des données non chiffrées se fait de mieux en mieux, rendant plus difficile la tâche de ceux qui veulent retrouver les restes. Selon Benjamin Delpy, Wanakiwi fonctionne dans 60% des cas pour les machines tournant sous Windows XP. Sur Windows 7, le taux de réussite stagne pour le moment à 10%.

Comme le précise Matthieu Suiche dans un billet de blog, certaines manipulations rendent la tâche de Wanakiwi impossible. Ainsi, le fait de redémarrer une machine infectée équivaut à passer une scène de crime au Kärcher. Le conseil est clair : en cas d’infection, ne toucher à rien et télécharger le logiciel.

Bien qu’imparfaite, la solution mise au point par les trois spécialistes français a le mérite de venir en aide à une partie des victimes. Du moins, les plus chanceux. En attendant, Benjamin Delpy confirme que plusieurs entreprises ont déjà fait appel à Wanakiwi – également approuvé par Europol – pour se libérer de Wannacry. Il ne précisera pas si Renault en fait partie.

Mise à jour du 19/05/17 à 22:09 : des précisions sur les travaux d’Adrien Guinet ont été ajoutées.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.