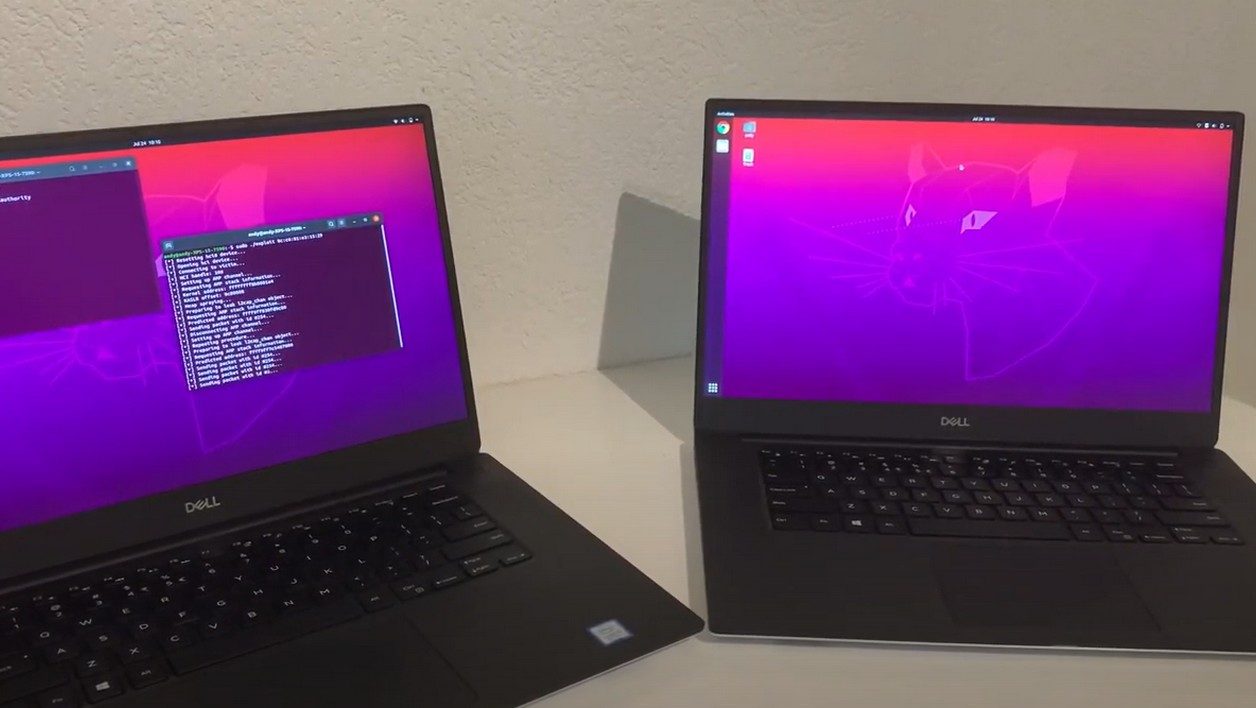

Le chercheur en sécurité Andy Nguyen de Google vient de révéler « Bleeding Tooth », une importante faille de sécurité dans BlueZ, un sous-système de Linux qui met en œuvre la technologie Bluetooth. D’après l’expert, elle permet d’exécuter du code arbitraire à distance et ne nécessite aucune action de la victime (« zero click »). Il suffit d’être dans la zone de réception Bluetooth de l’appareil ciblé. Dans un tweet, le chercheur a posté une vidéo de démonstration.

BleedingTooth: Linux Bluetooth Zero-Click Remote Code Execution

Blog post available soon on: https://t.co/2SDRm6PZaQ

Google Security Research Repository: https://t.co/0HolidyWvV

Intel Security Advisory: https://t.co/kfGj3MWajy

Video: https://t.co/sE35AoD0V4— Andy Nguyen (@theflow0) October 13, 2020

Intel, de son côté, ne présente pas les choses de la même manière. Dans une alerte de sécurité, l’entreprise décrit cette faille comme une élévation de privilèges et une fuite d’informations. Ce qui semble déjà moins critique. Andy Nguyen compte donner des détails techniques dans une note de blog, ce qui permettra d’en savoir plus sur le niveau réel du risque encouru.

En attendant, il est conseillé de mettre à jour le kernel de Linux vers la version 5.1 qui colmate cette faille. Malheureusement, ce ne sera pas toujours possible. Il y a beaucoup d’objets connectés qui tournent sous Linux et qui ne peuvent pas être mis à jour.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.