Les chercheurs en sécurité de Lumen/Black Lotus Labs ont détecté une campagne de piratage assez sophistiquée ciblant des routeurs domestiques ou des routeurs pour PME depuis au moins 2020, c’est-à-dire le début de la crise de la Covid. Hasard du calendrier ou non, les pirates ont certainement profité de cette pandémie, dans la mesure où elle a forcé les salariés au télétravail et multiplié les déploiements de ce type de routeurs. Ce qui a donc augmenté la surface d’attaque.

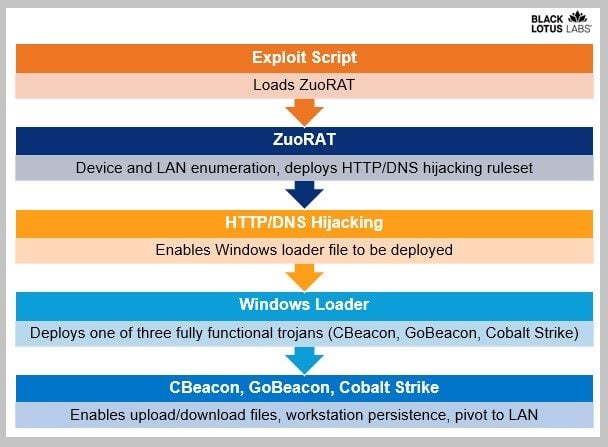

Les pirates procèdent en plusieurs étapes. Ils utilisent d’abord un script qui exploite certaines failles dans les routeurs et qui leur permet d’installer un logiciel d’espionnage baptisé ZuoRAT. Celui-ci va analyser la configuration de l’appareil et explorer le réseau local. Au bout d’un temps d’observation, les pirates vont procéder à une interception de requête HTTP ou DNS, afin de pouvoir déployer un « loader » sur l’appareil.

La mission de ce loader sera de télécharger un cheval de Troie, en occurrence Cbeacon, GoBeacon ou Cobalt Strike. Les deux premiers sont faits maison, le troisième est un outil standard. Ces malwares ont la capacité, entre autres, de télécharger ou téléverser des fichiers, d’exécuter des commandes arbitraires et d’être persistant sur la machine.

Lumen a détecté environ 80 appareils infectés à ce jour, de marque Asus, Cisco, DrayTek ou Netgear. Mais il y en a probablement beaucoup plus. Et il n’est d’ailleurs pas impossible que cet acteur soit actif depuis des années sans jamais être vu, car les petits routeurs sont assez peu surveillés et encore moins patchés. Il est difficile à ce stade de faire une attribution. Certes, les codes malveillants contiennent des caractères chinois et des références à une localité appelée « sxiancheng ». Par ailleurs, certains serveurs de commande et contrôle ont été hébergés grâce aux services d’Alibaba et Tencent. Mais c’est insuffisant pour donner une origine géographique de cette campagne.

Ce qui semble certain, c’est qu’il s’agisse d’un acteur étatique, ce serait-ce que pour la manière dont est gérée l’infrastructure de commande et contrôle (C&C). « Tout d’abord, pour éviter tout soupçon, ils ont transmis l’exploit initial à partir d’un serveur privé virtuel (VPS) dédié qui hébergeait du contenu bénin. Ensuite, ils ont exploité des routeurs en guise que routeurs proxy pour les communications C&C (…) Et enfin, ils ont fait pivoter périodiquement les routeurs proxy pour éviter d’être détectés », écrivent les chercheurs en sécurité.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Lumen