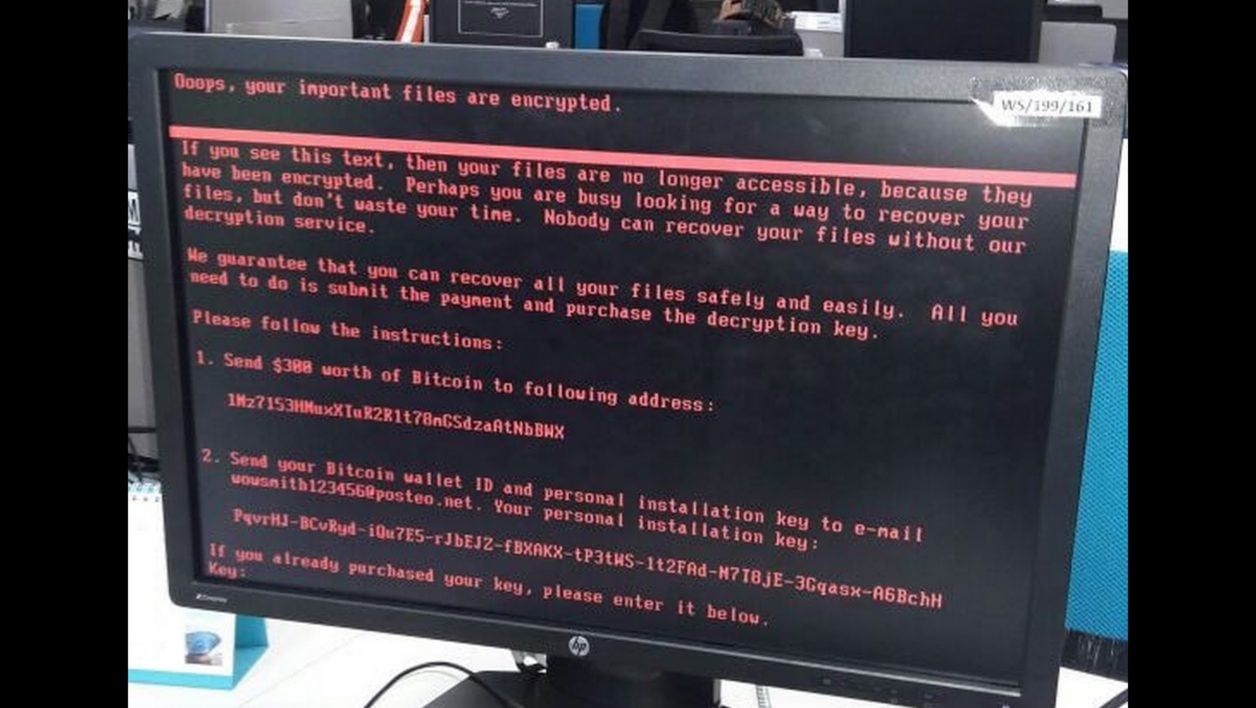

A peine les multinationales ont-elles le temps de panser leurs plaies après le passage du terrible ransomware WannaCry qu’elles se voient frappées d’une seconde vague encore plus virulente. A l’instar de son prédécesseur, ce nouveau malware chiffre les disques durs des ordinateurs et affiche une demande de rançon (300 dollars).

Selon Kaspersky, les principaux pays touchés sont l’Ukraine et la Russie, suivi de la Pologne, de l’Italie et de l’Allemagne. Mais le malware se répand dans le monde entier, créant de nombreux dysfonctionnements. Le laboratoire pharmaceutique Merck est devenu la première victime connue aux Etats-Unis. Le géant pétrolier russe Rosneft a été contraint de passer sur un serveur de secours et la centrale nucléaire ukrainienne de Tchernobyl à revenir à des mesures manuelles du niveau de radioactivité.

https://twitter.com/craiu/status/879727503157473281

Le code malveillant – qui semble être une variante du rançongiciel Petya et que certains ont appelé Petwrap – a également créé des pannes informatiques chez le transporteur maritime Maersk, coupé le courant chez le propriétaire des biscuits Lu et Oreo et contraint des salariés allemands de Nivea à rentrer chez eux plus tôt car « plus rien ne fonctionne ». A Kiev, les usagers du métro ne pouvaient plus acheter de tickets par carte bancaire tandis qu’à l’aéroport Borispil de Kiev, la plupart des panneaux d’affichage étaient éteints. En France, les sites officiels du groupe de matériaux de construction Saint-Gobain n’étaient pas accessibles, un porte-parole indiquant que les systèmes informatiques avaient été « isolés » par mesure de sécurité. Des employés de sa filiale Point P, dans le nord de la France, ont reçu un message leur demander de déconnecter leur ordinateur du réseau.

Le CERT-FR, la centre de veille et d’alerte de l’ANSII, a publié un bulletin d’alerte en urgence, recommandant « l’application immédiate des mises à jour de sécurité » et de « limiter l’exposition du service SMB », qui est un service de partage de fichiers sous Windows et qui était déjà le principal vecteur de propagation de WannaCry. Ce n’est pas étonnant : d’après les premières analyses des chercheurs en sécurité, ce malware intègrerait lui aussi le fameux outil de piratage EternalBlue qui permet au code malveillant de se propager automatiquement par le réseau, au travers des connexions SMB (port 445). Selon le hacker Matt Suiche, ce code malveillant été remanié de telle manière à ce qu’il ne soit pas immédiatement reconnaissable par les logiciels antivirus.

Même des ordinateurs patchés succombent à l’attaque

Mais contrairement à WannaCry, Petwrap a plus d’une corde à son arc. Selon Mikko Hypponen, chercheur en sécurité chez F-Secure, le malware utilise deux autres vecteurs de diffusion, à savoir WMIC (Windows Management Instrumentation Command Line) et PSExec, des technologies d’administration de parcs d’ordinateurs qui permettent de se connecter à distance et d’exécuter des commandes.

Petya uses the NSA Eternalblue exploit but also spreads in internal networks with WMIC and PSEXEC. That's why patched systems can get hit.

— @mikko (@mikko) June 27, 2017

C’est pourquoi – et c’est nouveau – Petwrap arrive à infecter des machines totalement patchés. « Il suffit qu’un ordinateur ne soit pas patché pour que le ransomware s’infiltre dans le réseau. Le malware peut alors obtenir des droits d’adminitrateurs et se propager sur d’autres ordinateurs », explique l’éditeur Eset dans une note de blog. Une stratégie diabolique. La bonne nouvelle, c’est que les particuliers ne devraient pas être exposés à cette attaque, compte tenu des modes de propagation.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.