Ce n’est pas parce que vous avez décidé de chiffrer le disque dur de votre PC Windows 10 qu’il faut penser que vos données sont totalement à l’abri en cas de vol.

Dans les ordinateurs actuels, le chiffrement s’appuie sur un TPM (Trusted Platform Module). C’est une puce de sécurité qui va stocker la clé de chiffrement maître du disque (Volume Master Key), et la transmettre au processus de démarrage UEFI pour lancer le système.

C’est le cas pour le chiffrement BitLocker disponible sur Windows Pro/Entreprise. C’est également le cas pour le chiffrement Device Encryption sur Windows Home, qui est en réalité une version simplifiée de BitLocker avec moins d’options de paramétrage.

A découvrir aussi en vidéo :

Le problème, c’est que la majorité des ordinateurs en circulation s’appuient sur un TPM 1.2, où la transmission de la clé VMK se fait… en clair. Avec un TPM 2.0, cette transmission peut se faire de manière chiffrée, mais pas sur Windows 10.

Autrement dit, quelqu’un qui vole un PC Windows 10 peut, avec un peu de matériel et de connaissances, extraire cette fameuse clé et déchiffrer le disque.

Une faille bien connue

Cette attaque a été montrée, il y a plusieurs années, par le chercheur Denis Andzokovic. Elle a été reproduite récemment par des chercheurs de SCRT Information Security sur un ThinkPad L440.

La note de blog est un vrai régal pour ceux qui s’intéressent au hardware hacking. Cette expérience est d’autant plus intéressante que les moyens mis en œuvre sont faibles. Le hack n’a nécessité qu’un module FPGA à 49 dollars, un fer à souder de précision standard, ainsi que quelques jours de travail.

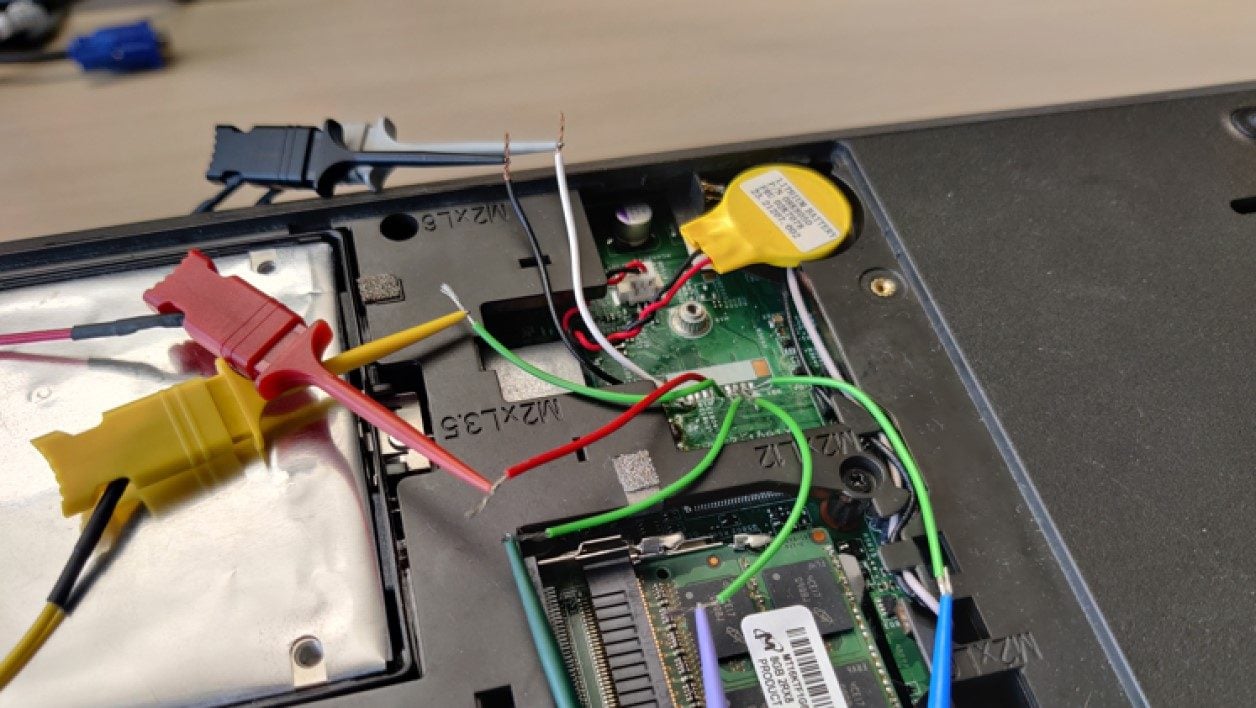

En effet, après avoir ouvert le capot de l’appareil et identifié le TPM sur la carte mère, les chercheurs ont été heureux de découvrir des points de connexion destinés au débogage sur lesquels on pouvait aisément souder des fils électriques.

Dans le cas inverse, il aurait fallu s’accrocher directement sur les connecteurs de la puce. Ce qui nécessite un matériel de soudage plus pointu, étant donné que l’espace qui sépare chaque patte est de seulement 0,65 millimètre.

Une fois que les points de connexion ont été reliés au module FPGA, il était possible de « sniffer » les signaux qui les traversaient. Les trames échangées sont au format LPC (Low Pin Count).

Il suffisait donc d’installer le logiciel « LPC Sniffer », développé par Denis Andzakovic, et de définir un filtre pour ne récupérer que les échanges qui concernaient la clé VKM.

Comme les erreurs de lecture ont été fréquentes sur certains points de connexion, il a fallu booter plusieurs fois de suite le PC portable pour pouvoir identifier les vraies valeurs.

Ensuite, il suffisait de démarrer l’ordinateur avec un Live Linux et d’exécuter le logiciel « dislocker » avec l’option « –vmk », et le tour était joué. Les chercheurs avaient un accès total au contenu du disque dur de l’appareil.

Pour éviter ce type d’attaque sur un ordinateur Windows Pro/Enterprise, ils conseillent de définir un facteur d’authentification « pre-boot », ce qui obligera l’utilisateur à renseigner un mot de passe ou de connecter une clé de sécurité avant que la phase de démarrage puisse s’exécuter.

En revanche, cette possibilité ne semble pas exister sur Windows Home. Seule solution dans ce cas : avoir une machine sous Windows 11 avec un TPM 2.0.

Sources : SCRT, Anoopcnair.com

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.