Uber a-t-il été piraté par Lapsus$ ? La firme en est suffisamment sûre pour partager le nom du fameux groupe dans un communiqué de presse qui détaille les circonstances de l’énorme piratage dont elle a fait l’objet la semaine dernière :

« Nous pensons que l’attaquant (ou les attaquants) est affilié à un groupe de hackers baptisé Lapsus$, dont l’activité n’a pas cessé d’augmenter depuis environ un an. Ce groupe utilise généralement des techniques similaires pour cibler des entreprises technologiques, et a, rien qu’en 2022, pénétré Microsoft, Cisco, Samsung, Nvidia et Okta, entre autres. Il a aussi été rapporté ce week-end que le même acteur s’est attaqué à Rockstar Games ».

Comme le rappelle les porte-paroles d’Uber, Lapsus$ a en effet de nombreuses entreprises à son tableau de chasse, et a multiplié les piratages spectaculaires au début de l’année 2022. Début mars, le groupe s’est d’abord attaqué à Nvidia et Samsung, dérobant aux deux géants une quantité spectaculaire de données confidentielles avant de les publier sur la Toile. Une vraie tuile, notamment pour Samsung, dont les codes sources de nombreux logiciels sensibles ont ainsi été mis au jour.

Quelques jours plus tard, Lapsus$ frappe encore plus fort en s’en prenant à LG, Microsoft et Okta, une entreprise justement spécialisée… dans la gestion sécurisée des accès des collaborateurs, dont les services sont utilisés par des dizaines de grands groupes à travers le monde.

Un mode opératoire qui rappelle beaucoup Lapsus$

Comme le rappelle à juste titre Uber, Lapsus$ a toujours procédé peu ou prou de la même manière pour pénétrer le réseau de sa cible et subtiliser ensuite des données. Le piratage d’Uber rappelle par exemple beaucoup à celui d’Okta.

Comme dans la précédente affaire, Lapsus$ a ainsi utilisé des techniques d’ingénierie sociale pour obtenir l’accès au réseau de l’entreprise par le biais d’un prestataire externe dont la machine aurait auparavant été compromise par un malware. Lapsus$ aurait d’abord « acheté le mot de passe de son compte employé d’Uber sur le dark web », selon Uber. Si on en croit les messages publiés par le hacker, qui répond au pseudonyme de « Tea Pot », celui-ci aurait ensuite « spammé » le prestataire avec des demandes de double-authentification… sans succès. Avant de se faire passer pour un employé des services informatiques d’Uber sur WhatsApp, pour qu’il valide enfin la connexion. Ce qui a fonctionné.

Some new information since last night. The attacker claims that they were able to gain persistent MFA access to their compromised accounts by social engineering the victims into accepting a prompt that allowed the attacker to register their own device for MFA. 15/N pic.twitter.com/V9rrD8AW3B

— Bill Demirkapi (@BillDemirkapi) September 16, 2022

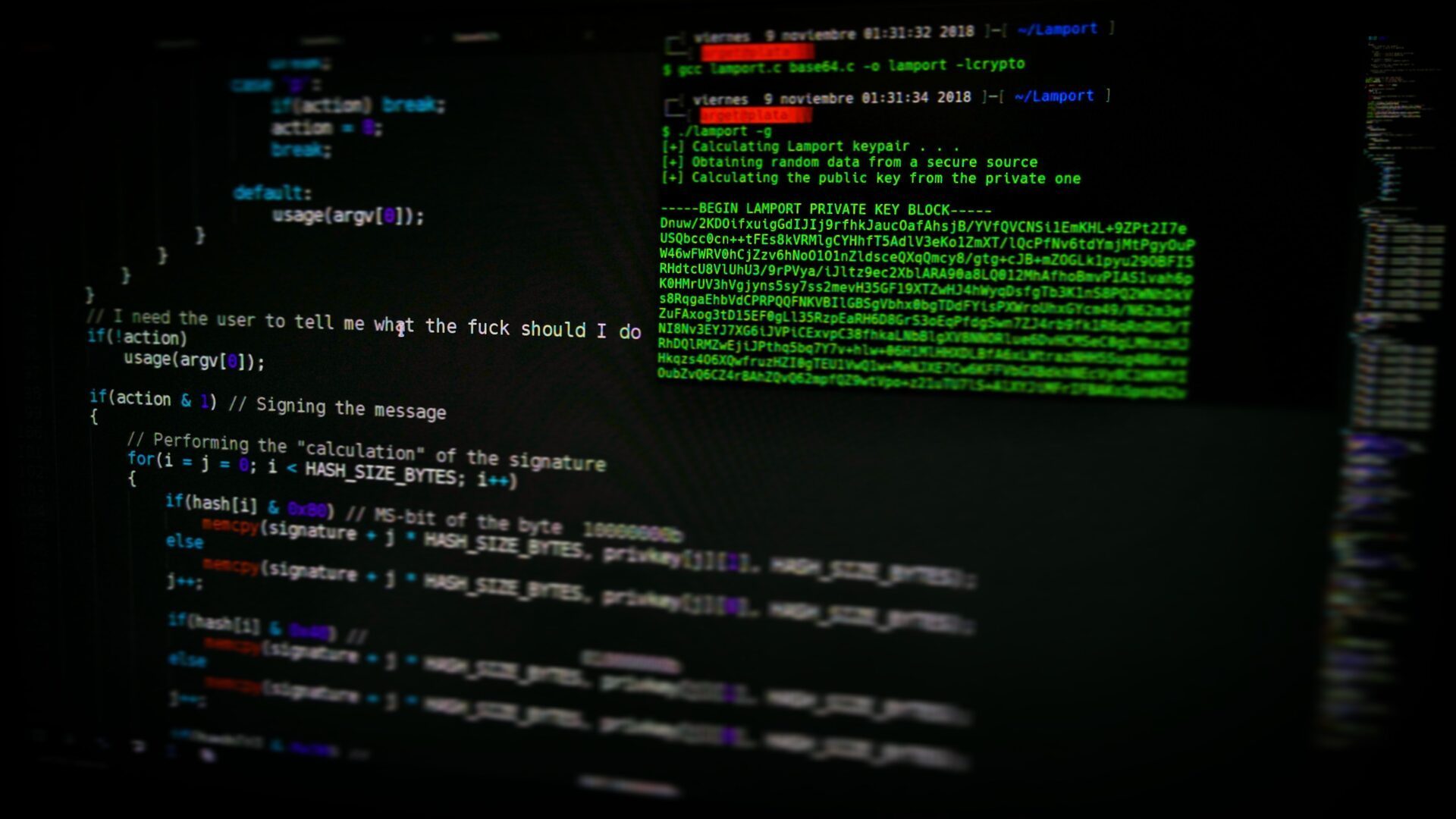

Uber ne détaille pas ensuite comment l’attaquant a pu ensuite accéder à une série impressionnante d’outils internes, comme la suite Google, Slack ou AWS. Mais le hacker, très prolixe, a dit de son côté avoir simplement trouvé des combinaisons identifiant/mot de passe de comptes à hauts privilèges en clair… dans des scripts Powershell partagés sur le réseau interne. Or, Lapsus$ avait, dans le cas d’Okta, également profité d’une feuille Excel partagée qui contenait des mots de passe d’administrateurs, simplement débusquée sur une machine !

Bref, ces méthodes -ingénierie sociale puis simple fouille dans un système d’information (très) mal protégé- ressemblent, pour Uber, à une signature.

Lapsus$ aussi à l’origine du leak de GTA VI ?

La gigantesque fuite de vidéos et de codes sources du prochain Grand Theft Auto pourrait-elle être aussi l’œuvre de Lapsus$ ? Rien ne permet de l’affirmer, même si certains indices concordent. Le hacker de Rockstar, qui a pris pour pseudo «teapotuberhacker », a affirmé, dans le thread du forum où il a publié les vidéos, qu’il était à l’origine du piratage d’Uber. Intrigant, mais cela ne prouve rien : il pourrait très bien s’agir d’un false flag.

Cependant, le modus operandi ressemble sur certains points à celui du célèbre gang. Le hacker a notamment dit avoir récupéré les vidéos sur le Slack de Rockstar, et le code sur son espace Confluence, un outil de travail collaboratif. Et comme à chaque piratage signé Lapsus$, on a assisté à une vraie opération de communication du hacker, qui, pas peu fier, n’a pas hésité à discuter de son forfait sur le web ou la messagerie Telegram. Chose rare chez les cybercriminels, qui préfèrent en général rester discrets et ne pas s’exposer ainsi.

Il est toutefois surprenant de voir Lapsus$ revenir ainsi dans l’actualité. Le groupe avait en effet été démembré à la fin mars par les forces de l’ordre britanniques, et même s’il avait fait parler de lui quelques jours plus tard par un nouveau hack, il a ensuite complètement disparu des écrans. Jusqu’à aujourd’hui.

Le profil des pirates avait à l’époque beaucoup surpris, puisque les membres du groupe étaient pour la plupart très jeunes, et avaient pour tête pensante un adolescent de 16 ans, vivant chez ses parents, à Oxford. Sur les forums fréquentés par les pirates et les réseaux sociaux, le bruit court que le « Tea Pot » qui a pourri la vie d’Uber et de Rockstar ne serait autre que lui. Si c’est bien le cas, l’enquête sera facile…

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Uber