Une nouvelle variété de ransomware vient d’être détectée par plusieurs chercheurs en sécurité. Baptisé « Petya », il ne contente pas de chiffrer les données personnelles, mais bloque carrément l’accès à l’ordinateur. L’utilisateur ne peut plus lancer Windows sauf, évidemment, s’il paye une rançon d’environ un bitcoin (soit 367 euros). Les pirates semblent cibler surtout les entreprises. Le malware arrive au travers d’un email envoyé aux départements des ressources humaines. Voici un exemple rédigé en allemand.

Le message a l’air d’une candidature spontanée avec, à la fin, un lien Dropbox sur lequel le destinataire pourra télécharger le CV. Ce dernier est en réalité un exécutable malveillant qui va infecter l’ordinateur en deux phases, comme l’explique la chercheuse polonaise Hasherezade.

I am sharing some notes about #Petya #ransomware (work in progress) pic.twitter.com/XgRO2ScdBQ

— hasherezade (@hasherezade) March 28, 2016

Dans une première phase, Petya va écraser le début du disque et, en particulier, le Master Boot Record (MBR) qui permet à l’ordinateur de démarrer. Parallèlement, il effectue une sauvegarde chiffrée de la table de partitionnement. Le chiffrement n’est pas très complexe : il s’agit simplement d’un codage en XOR. A ce stade, les dégâts ne sont donc pas insurmontables. L’utilisateur pourrait extraire les disques de l’ordinateur, les monter au travers d’un autre système d’exploitation (Linux par exemple) et réaliser une copie de sauvegarde complète.

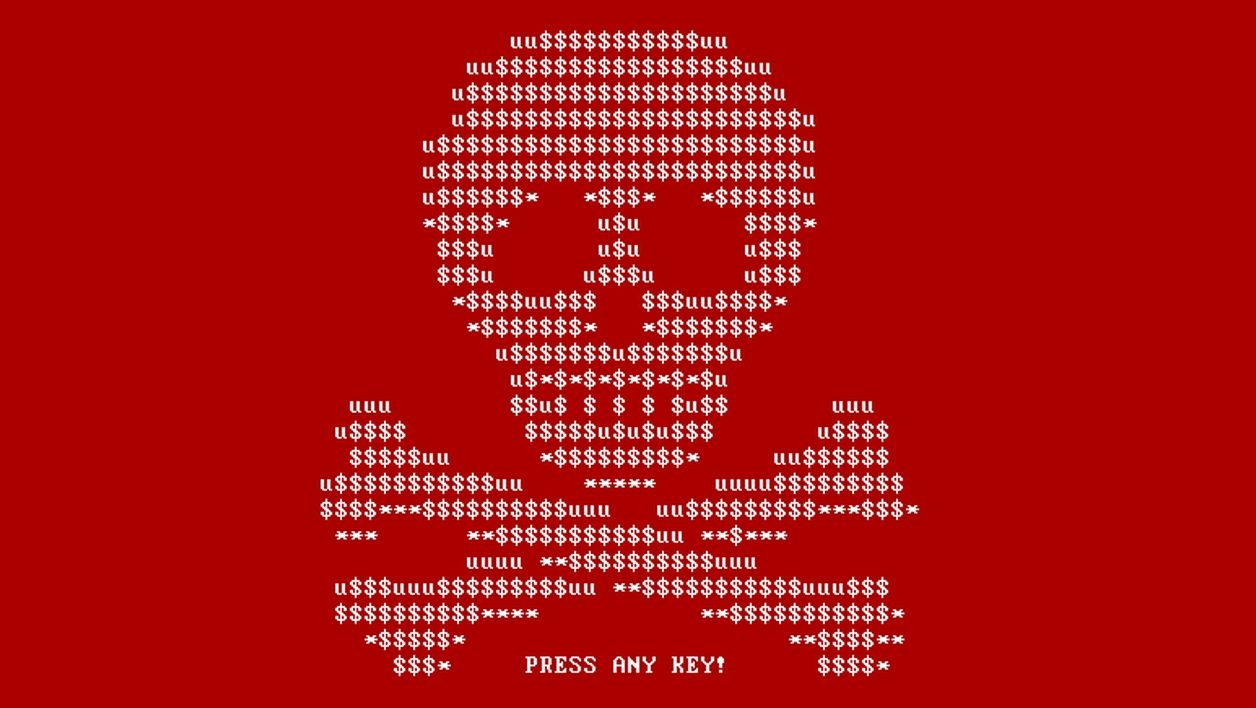

Les choses se compliquent lors de la seconde phase. Après avoir écrasé le MBR, le malware provoque un écran bleu de la mort et un redémarrage de l’ordinateur. S’affiche alors un écran qui simule une vérification de disque (CHKDSK). En réalité, le malware est en train de modifier le système de fichiers de l’ordinateur et de chiffrer partiellement son contenu. Par la suite, une tête de mort est affichée, suivi d’un message qui explique comment payer la rançon. A ce stade, l’accès aux données n’est plus possible, en tous cas pas de manière simple. Contrairement à ce qu’affirme le pirate, « il n’est pas vrai que le disque soit entièrement chiffré. Si nous utilisons des outils d’analyse forensique, nous voyons beaucoup d’éléments valides, dont du texte », souligne Hasherezade.

Le fait que les pirates utilisent Dropbox pour diffuser leur malware est assez malin. D’une part, cela leur évite d’intégrer une pièce jointe dans l’email qui risque d’être détecté par l’antivirus. Dropbox, par ailleurs, est assez connu en entreprise et, surtout, c’est un domaine web qui ne provoque pas de blocage au niveau des pare-feux. C’est un domaine de confiance.

« Au-delà de l’utilisation du lien Dropbox, les hackers passent ici sur une technique beaucoup plus efficace de social engineering. Jusqu’à présent, la mode était aux fausses factures à payer. Cette technique ayant perdu en efficacité, grâce aux relais d’information et notamment grâce aux média, la technique de la fausse candidature est excellente. Quoi de plus normal que de recevoir un email avec un document word en pièce jointe pour un email de candidature, ou un CV à télécharger via un lien ? Quoi de plus normal qu’une candidature spontanée de la part d’une personne que l’on ne connaît pas ? De plus, les adresses e-mail qui permettent de postuler dans une entreprise sont souvent disponibles publiquement sur son site web et diffusées à de nombreuses personnes en interne. Il y a fort à parier que nous retrouverons prochainement des vagues de ransomware utilisant cette technique de propagation », explique Florian Coulmier, responsable production et cyber criminalité de Vade Retro Technology.

Un conseil que l’on peut donc donner est de ne jamais télécharger un fichier depuis une source inconnue. Et si cela n’est pas possible, pour des raisons professionnelles comme ici, il faut imaginer un dispositif permettant de télécharger les fichiers de manière sécurisée, par exemple sur une machine dédiée et déconnectée ne comportant pas de données importantes, ou sur une machine virtuelle.

Mise à jour le 4 avril: L’entreprise Dropbox tient à signaler qu’elle a supprimé les liens qui menait vers le malware aussi rapidement que possible et qu’elle prenait cette utilisation abusive de son service très au sérieux. « Une équipe dédiée travaille en continu pour surveiller et prévenir tout usage frauduleux de Dropbox. Bien que ces attaques ne soient pas liées à une faille de sécurité de Dropbox, une enquête est en cours et des procédures ont été mises en place pour faire cesser ces activités illégales de manière proactive, dès leur apparition. En outre, nous avons dernièrement publié un article sur les conseils à adopter pour garantir la sécurité des utilisateurs sur Internet. »

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.