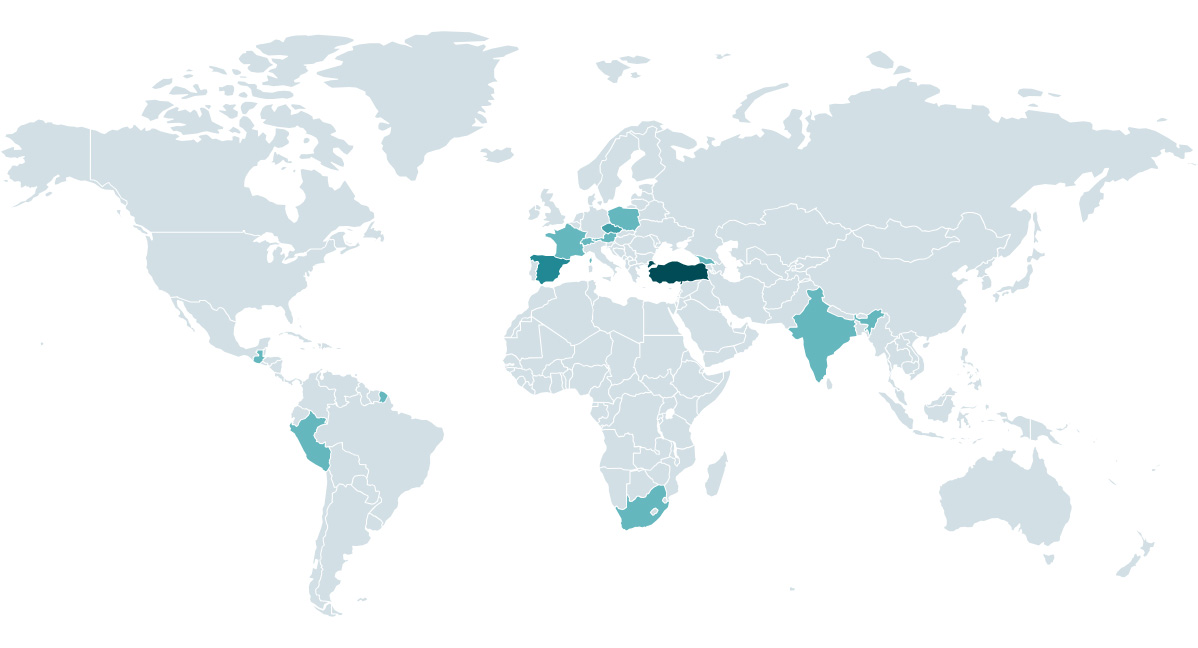

Les chercheurs d’ESET ont découvert la trace d’un nouveau ransomware. Baptisé ScRansom, le malware s’attaque à des petites et moyennes entreprises (PME), « principalement en Europe et en Asie ». Les victimes privilégiées de ScRansom œuvrent dans les secteurs de la fabrication, des produits pharmaceutiques, de l’éducation, de la santé, de la technologie, des loisirs hôteliers, ou de l’administration.

Comme le montre la carte des victimes publiée par ESET, le virus a extorqué de l’argent à des entreprises situées en France. Sur le site du dark web de ScRansom recensant les données des victimes ayant refusé de collaborer, on trouve aussi une société basée à Monaco. Il opère depuis le mois d’aout 2024.

À lire aussi : pourquoi les cybercriminels sont de plus en plus gourmands

Une campagne signée CosmicBeetle

Derrière cette vague d’attaques, on trouve CosmicBeetle, un gang actif depuis 2020. Il s’est fait remarquer l’année dernière en se servant d’outils malveillants personnalisés développés dans le langage de programmation Delphi. Dans l’arsenal du groupuscule, ESET avait identifié ScHackTool, un outil taillé pour contourner la sécurité des systèmes, ou ScInstaller, qui est capable d’installer des logiciels malveillants sur une machine. Ces outils sont indispensables à une offensive par ransomware.

Le gang a commencé ses opérations en utilisant des outils provenant de LockBit, le principal gang spécialisé dans l’extorsion. Les pirates ont surtout recyclé le ransomware Lockbit, dont le code source était disponible sur le dark web à la suite d’une fuite. Comme l’explique Jakub Souček, chercheur chez ESET, le gang a voulu surfer sur la notoriété de Lockbit :

« Probablement en raison des obstacles que présente l’écriture d’un ransomware personnalisé à partir de zéro, CosmicBeetle a tenté de profiter de la réputation de LockBit, peut-être pour masquer les problèmes de leur ransomware original et ainsi augmenter les chances que les victimes paient ».

Selon les chercheurs, CosmicBeetle s’est par la suite rapproché de RansomHub, un réseau de ransomware-as-a-service en pleine expansion. C’est à partir de là que le gang s’est mis à se servir de ScRansom, un ransomware en évolution constante.

Les failles non corrigées, une aubaine pour CosmicBeetle

Pour infiltrer son virus sur les systèmes visés, le gang s’appuie sur des attaques de brute force. En clair, les hackers vont tester une multitude de combinaisons avant de tomber sur le bon mot de passe. ESET ajoute que CosmicBeetle exploite aussi des failles de sécurité, déjà divulguées et corrigées. Le gang cible en fait les PME qui n’ont pas encore pris la peine d’installer le correctif, ce qui ouvre la porte aux cyberattaques :

« Les petites et moyennes entreprises de tous les secteurs (du monde entier) sont les victimes usuelles de cet acteur, car c’est le segment le plus susceptible d’utiliser les logiciels non mis à jour et de manquer de processus robustes de gestion des correctifs ».

En dépit des efforts de développement de RansomHub, ScRansom n’est « pas un ransomware très sophistiqué ». De facto, il arrive que le déchiffrement des fichiers ne se passe pas comme prévu. La clé de déchiffrement fournie par CosmicBeetle ne fonctionne pas toujours, ce qui peut aboutir à la destruction de « certains fichiers ». Même si l’entreprise verse la rançon, il est possible que les fichiers chiffrés soient perdus « de façon irrémédiable ». Et même si tout se passe bien, « le déchiffrement est long et compliqué ». C’est une raison de plus pour ne pas verser la rançon exigée par les cybercriminels.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.