L’intégration de systèmes informatiques complexes dans des secteurs essentiels tels que l’énergie, l’eau, les transports et la santé crée forcément des vulnérabilités susceptibles d’être exploitées par des acteurs malveillants. Les conséquences de telles cyberattaques peuvent être désastreuses, allant de l’interruption des communications à la compromission des systèmes de contrôle des transports ferroviaires et aériens en passant par les perturbations des services médicaux d’urgence ou la contamination de l’eau potable, avec un risque avéré pour la santé publique. Une attaque réussie contre un réseau de distribution d’eau, de gaz ou d’électricité peut par exemple entraîner des pannes massives, affectant des milliers de foyers et d’entreprises.

A lire aussi : Le malware Grandoreiro est de retour et s’attaque à plus de 1500 banques

Des malwares développés spécifiquement pour des attaques industrielles

C’est justement ce scénario catastrophe qui s’est déroulé l’an dernier à Lviv en Ukraine : un malware baptisé FrostyGoop a été utilisé lors d’une attaque contre l’approvisionnement énergétique des systèmes de chauffage de la ville, causant des pannes dans plus de 600 immeubles d’habitation en plein mois de janvier.

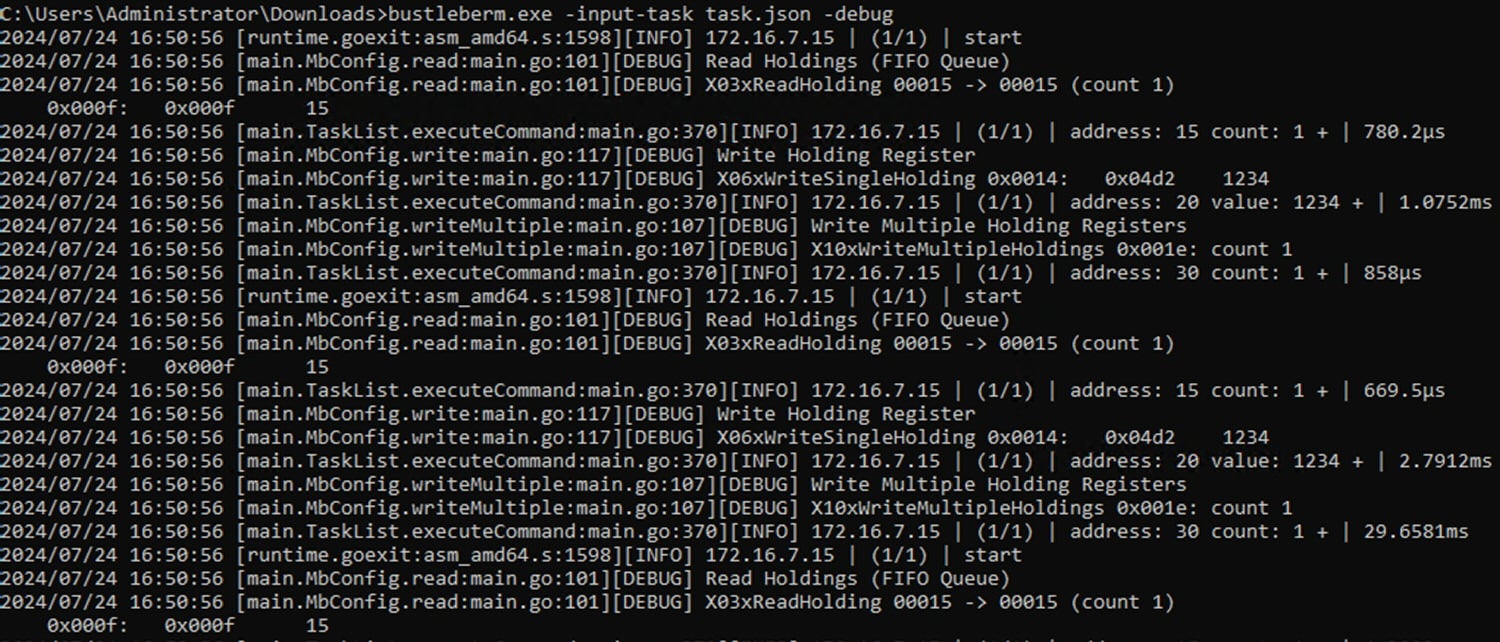

En altérant ou usurpant les commandes normales, FrostyGoop a été capable de lire et d’écrire des données sur des cibles spécifiques, causant des dommages physiques à certains éléments du réseau de distribution énergétique et privant par conséquent des milliers de personnes de chauffage au milieu de l’hiver. Il s’agit du premier logiciel malveillant spécifiquement conçu pour manipuler les communications Modbus, un protocole largement utilisé dans de nombreuses infrastructures industrielles.

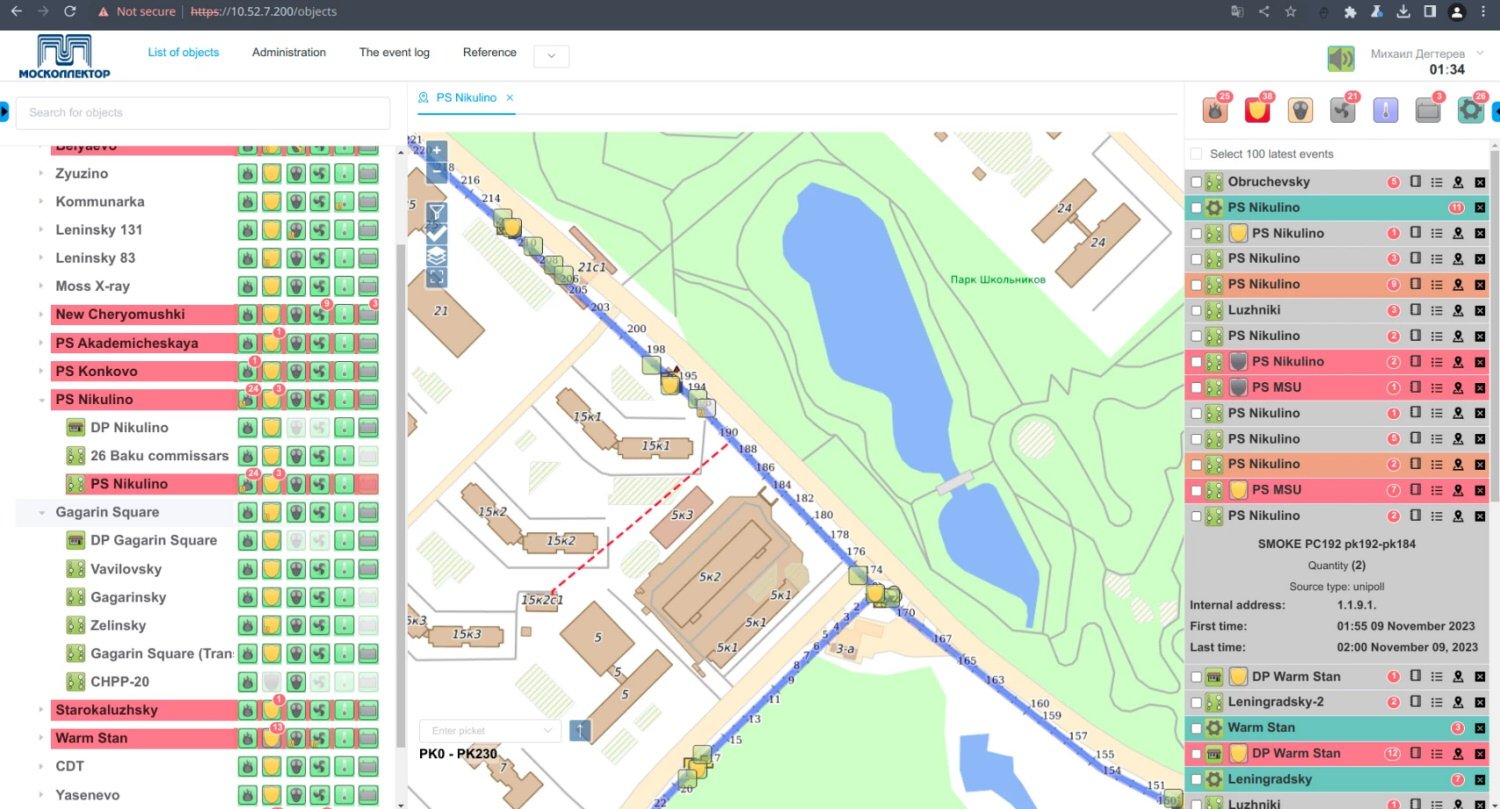

Les experts en cybersécurité industrielle de chez Dragos ont identifié une attaque similaire menée par un groupe d’activiste pro-ukrainien baptisée BlackJack, ciblant cette fois-ci les réseaux de capteurs industriels de Moskollektor, une organisation municipale gérant le système de communication du réseau moscovite de gaz, d’eau et d’égouts. Le malware en question, Fuxnet, a été utilisé pour désactiver des milliers de capteurs, compromettre certains routeurs (probablement en utilisant des identifiants génériques) et détruire des éléments spécifique de ce réseau.

Ce même groupe d’experts a également noté une augmentation significative du nombre d’attaques par rançongiciel ciblant ce type de systèmes de contrôle industriel : +87% en un an, portant le nombre total d’infections à presque 1700 en 2024. La situation géopolitique actuelle en Ukraine, en Russie et au Moyen-Orient est très clairement à l’origine d’une majorité de ces attaques, souvent dans le prolongement direct des conflits militaires.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Dragos