De retour sur la scène depuis novembre dernier, le cheval de Troie Emotet continue de progresser et de gagner en capacités. Ainsi, les chercheurs en sécurité de Proofpoint viennent de détecter, le 6 juin dernier, un nouveau module capable de voler les données de cartes bancaires qui seraient stockées dans le navigateur Chrome. Une fois collectées, ces informations sont transmises à des serveurs de commande et contrôle.

Ce n’est là que la dernière d’une série de nouveautés que différents chercheurs ont pu observer depuis le début d’année. Dès le mois de janvier, le malware a commencé à utiliser un format d’adresses IP non conventionnels pour échapper aux radars de détection. En avril, il a intégré de nouvelles techniques d’infection alternatives aux fameux codes macro.

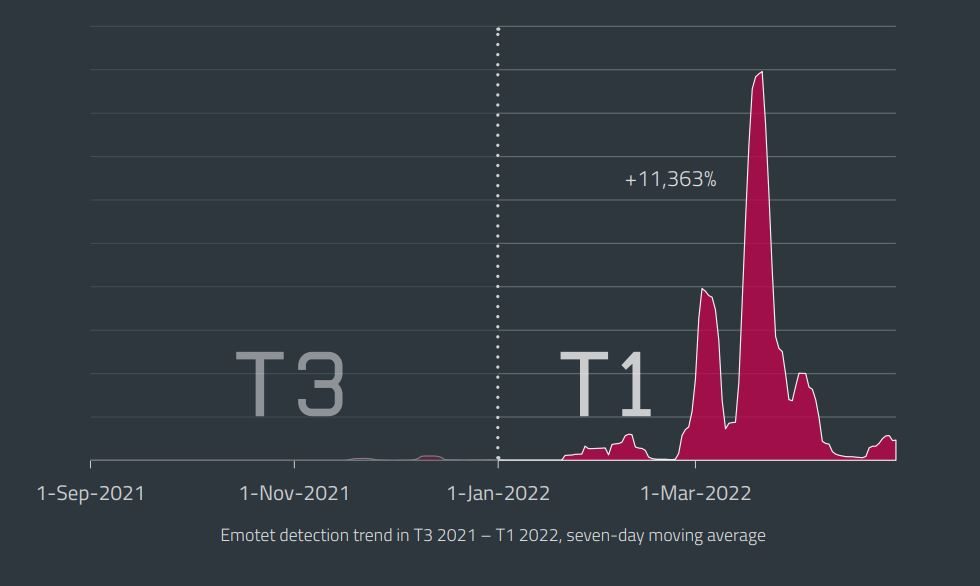

Pics d’infections

Ainsi, les pirates embarquent désormais du code PowerShell dans des fichiers de raccourcis (LNK) ou envoient des fichiers d’extension Excel vérolés (Microsoft Excel Add-In, XLL). Cet usage est encore assez expérimental et la diffusion de documents texte vérolés (DOC) prédomine clairement. Mais cela prouve que les pirates ont retrouvé leur agilité et veulent en découdre.

D’ailleurs, le botnet se reconstitue à vive allure. En mars dernier, l’entreprise Black Lotus Labs avait déjà compté 130 000 machines zombies uniques réparties dans 179 pays. Cette forte résurgence a été confirmée dans le dernier rapport de menaces d’Eset, qui a relevé d’importants pics d’infections en mars et avril.

Il n’est donc pas étonnant qu’Emotet ait d’ores et déjà retrouvé sa première place dans les malwares les plus répandus. Selon Check Point, il affecte 6 % des organisations dans le monde entier, devant les logiciels espions Formbook et Agent Tesla.

Finalement, il n’aura fallu aux pirates qu’un peu plus d’un an pour retrouver leurs marques, après le démantèlement des forces de l’ordre en janvier 2021. C’est un peu déprimant.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : The Hacker News