Vous avez aimé « Heartbleed » ? Vous allez encore plus adorer « Shellshock », la nouvelle mégafaille qui secoue l’univers informatique et qui, selon certains experts en sécurité, est encore plus grave que le bogue dans Open SSL. Découverte hier par une équipe de Red Hat, cette faille est liée au « Bash Shell », une couche logicielle bien connue des informaticiens qui donne accès au système d’exploitation Linux et Mac OS par une interface en ligne de commande. Pour y accéder, il suffit par exemple d’ouvrir une fenêtre Terminal sur un Linux ou un Mac.

Le Bash est très ancien et très utilisé dans un nombre incalculable de logiciels, car c’est très pratique. En particulier, il est utilisé au niveau des serveurs web. Or, la faille mise en lumière par les ingénieurs de Red Hat permet d’exécuter n’importe quel code au travers de cette couche logicielle. Un hacker qui arrive à l’exploiter sur un système pourra donc en prendre totalement possession.

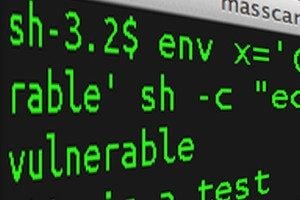

Comme est-ce possible ? Le problème réside au niveau du langage même utilisé pour exécuter les commandes Bash. Comme dans un véritable langage de programmation, Bash permet de définir des variables. Le problème, c’est qu’il est possible d’insérer aussi des commandes. Voici un exemple simple qui permet d’ailleurs de tester la vulnérabilité de votre système :

Une manière simple d’exploiter cette faille est, par exemple, d’insérer du code dans les en-têtes « user agent » d’un navigateur. Ces en-têtes sont envoyées au serveur Web pour indiquer le nom de l’application (Firefox par exemple), la version, le système d’exploitation, etc. Le chercheur en sécurité Robert Graham utilise cette technique pour scanner le Web à la recherche des serveurs vulnérables. En peu de temps, il en a trouvé des dizaines de milliers. Un ou plusieurs pirates auraient également appliqué la même méthode, mais pour déployer un malware. L’urgence est donc de mise, et cela d’autant plus que, selon M. Graham, cette faille permettrait de créer des vers, c’est-à-dire des logiciels malveillants capables de se déployer automatiquement de système en système.

Des patchs ont d’ores et déjà été publiés pour un certain nombre de systèmes Linux, à savoir Red Hat, Debian et CentOS. Ces correctifs ont pour effet de bloquer l’exécution de commandes intégrées dans des variables. Mais ceci n’est que la partie émergée de l’iceberg. De nombreuses variantes de Linux sont déployées dans un grand nombre de systèmes, notamment embarqués. Or, ces derniers sont difficiles à mettre à jour. Il est donc quasiment impossible de patcher l’ensemble des systèmes affectés. « Le nombre de systèmes qui ont besoin d’être patchés mais qui ne pourront pas l’être est beaucoup plus important que pour Heartbleed », souligne ainsi Robert Graham. En d’autres termes, cette faille est là pour durer et nous en entendrons parler encore pendant des années…

Lire aussi :

Tout savoir sur l’énorme faille Heartbleed, en 7 questions, le 11/04/2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.