Désormais, les véhicules s’appuient sur une armada de mini-ordinateurs spécialisés (ECU) et une pléthore de lignes de code, qui régissent aussi bien les systèmes d’information et de divertissement que les fonctions les plus critiques : l’injection, le freinage et désormais, pour un nombre croissant de véhicules dotés de fonctions d’aide à la conduite ou au stationnement, la direction.

Les voitures américaines, pour la plupart dotées de boites à vitesses automatiques, sont encore plus dépendantes de l’informatique embarquée que leurs homologues européennes. La sécurité de ces systèmes est-elle à la hauteur de ces enjeux colossaux ?

Le spectre du hack automobile

Quelques heures avant son décès, le 18 juin 2013, dans un terrible accident de voiture, le journaliste d’investigation américain Michael Hastings, décrit par ses amis comme un conducteur très prudent, avait déclaré à des proches et collègues qu’il était sur une grosse affaire, se croyait surveillé et comptait se faire discret jusqu’à la conclusion de son enquête.

Il n’en fallait pas plus pour que la toile s’enflamme et demande tout haut : la voiture de Michael Hastings, une Mercedes C250 dernier cri, aurait-elle été piratée ? Sollicité par le Huffington Post, l’ancien conseiller spécial à la présidence américaine Richard Clarke, spécialiste de l’antiterrorisme et de la cyberguerre, affirma que les éléments connus de l’accident étaient « compatibles avec une cyberattaque automobile ».

Sans pour autant accréditer la thèse du piratage, Clarke déclara qu’une telle attaque serait quasiment impossible à démontrer, mais qu’ «il y a tout lieu de croire que les services de renseignement des grandes puissances possèdent ce genre de capacités […] de nature à causer des dommages considérables ». Interrogé par nos soins, le constructeur Daimler a souhaité manifester ses condoléances à la famille et aux amis de Michael Hastings et, ne pouvant commenter une enquête en cours, a assuré qu’il accorderait son soutien à la police pour reconstituer l’accident, si une requête était faite dans ce sens.

Des vulnérabilités connues

Le piratage automobile n’est plus l’apanage des espions. Richard Clarke ne faisait ici qu’énoncer une évidence pour quiconque a suivi l’état des recherches universitaires sur la sécurité automobile. Un groupe de chercheurs des universités de Washington et Californie San Diego, réunis sous l’égide du CAESS (Centre pour la sécurité des systèmes embarqués dans l’automobile) a publié en 2010 et 2011 deux études recensant de nombreuses vulnérabilités affectant plusieurs véhicules haut de gamme.

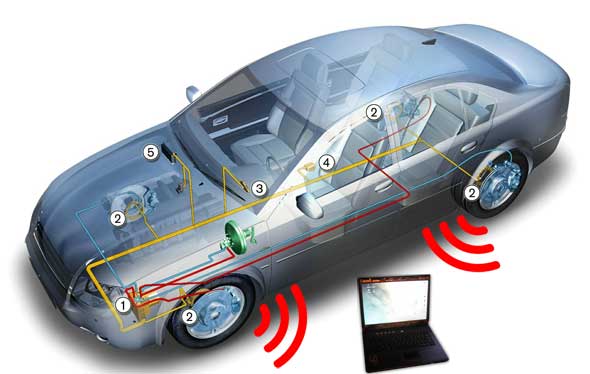

Les chercheurs sont parvenus à prendre le contrôle de toutes les fonctions critiques grâce à un vaste arsenal de techniques. Selon Aurélien Francillon, maître de conférences à Eurecom et spécialiste de la sécurité des systèmes embarqués, « plus on ajoute de fonctionnalités et de gadgets, plus on augmente la surface d’attaque et le nombre de vulnérabilités potentielles. Les différents systèmes ont beau être cloisonnés et physiquement séparés, sur des bus différents, il faut bien qu’ils communiquent. S’il y a des vulnérabilités logicielles, un attaquant pourrait passer d’un bus à l’autre. »

Les systèmes multimédia (lecteur MP3, etc.) peuvent ainsi présenter des failles inattendues. Les chercheurs sont parvenus à prendre le contrôle d’un véhicule en injectant un programme malveillant à l’aide d’un fichier WMA contaminé. Tous les dispositifs de communication sans fil (Wi-Fi, Bluetooth, services télématiques avec connexion cellulaire…) sont autant de portes d’entrées potentielles, grâce auxquelles ils ont pu prendre le contrôle de véhicules « à distance », sans même accéder physiquement à l’habitacle.

Plus récemment, les célèbres chercheurs en sécurité informatique Charlie Miller et Chris Valasek ont réalisé d’impressionnantes démonstrations de prise de contrôle total d’un véhicule avec accès physique via la prise OBD-II, en publiant cette fois les techniques précises et les outils utilisés. Leur présentation ayant été refusée par la Black Hat, une célèbre conférence de sécurité informatique, elle aura finalement lieu lors de l’édition 2013 de la Defcon.

De nouveaux enjeux

Dans l’état actuel des choses, ces attaques demandent de gros moyens, mais elles n’en sont pas moins accessibles à des attaquants bien équipés et motivés souhaitant viser une cible précise. Outre les atteintes à la sécurité des personnes, il est également possible de surveiller des individus grâce aux systèmes de géolocalisation ou en exploitant les micros situés dans les habitacles des véhicules équipés de services télématiques modernes, comme dans le cas des écoutes judiciaires.

Il existe actuellement, dans le milieu de la sécurité informatique, un marché des « exploits » très rémunérateur. VUPEN, une société française, commercialise par exemple des « zero-day » (failles non publiées) affectant des systèmes déployés et patchés, le plus souvent vendus à des gouvernements, au monde militaire et du renseignement.

Cette offre controversée mais légale se double d’un marché noir très actif au profit d’acteurs moins scrupuleux, comme des organisations criminelles ou des sociétés en quête d’un avantage concurrentiel à tout prix. « On peut imaginer que la même chose se développe pour les véhicules, s’il y a une motivation, affirme Aurélien Francillon. Les services gouvernementaux qui s’occupent de la sécurité des personnes importantes prennent en compte ce genre de considérations. Cependant, cela relève du jeu du chat et de la souris. »

Mais quid des possibilités d’attaques à grande échelle ? « Actuellement, les risques sont faibles car il existe un grand nombres de marques et de véhicules, chacun doté d’un système propre. Cependant, avec l’émergence de nouveaux standards, le risque d’attaques automatisées va augmenter. Plus on connectera les véhicules, à Internet mais également les uns aux autres comme le prévoient les projets de réseaux véhiculaires (technologies « Car 2 Car »), plus les risques de propagation de malwares de style « ver » deviendront sérieux. Il suffirait dans ce cas d’une seule attaque pour casser des milliers de voitures. » Les appareils de diagnostic et de mise à jour d’un constructeur, par le biais d’un réseau de concessionnaires, pourraient également devenir un vecteur de propagation virale, affectant un grand nombre de véhicules.

Réveil brutal pour l’industrie

Stefan Savage, le directeur de l’étude du CAESS, confiait récemment à Forbes que les véhicules étudiés présentaient le même type de vulnérabilités que les PC du milieu des années 90, aux débuts d’internet. Mais pourquoi ce retard dans la sécurisation des systèmes embarqués ?

Pour Aurélien Francillon, la réponse est simple : « Les constructeurs vendent à des utilisateurs. Du point de vue du marchand, cela n’avait pas vraiment de sens d’investir beaucoup d’argent ou d’effort dans des choses que les utilisateurs ne perçoivent pas. La sécurité est une « propriété non fonctionnelle », on aimerait bien ne pas avoir à la payer. De plus, le cycle de vie d’un véhicule est beaucoup plus long que celui d’un PC ou d’un smartphone, d’où une inertie bien supérieure. Contrairement aux questions de fiabilité et de sécurité des personnes, la sécurité informatique n’était, jusqu’ici, pas un argument de vente. Cependant, devant la médiatisation croissante de la question et la sensibilisation des automobilistes, les constructeurs semblent réagir. Il y a une prise de conscience. »

Daimler, l’un des rares constructeurs à s’exprimer sur ce sujet, assure prendre la question très au sérieux : « La sécurité absolue est inatteignable. Cependant, notre stratégie de sécurité ne s’arrête pas à la remise du véhicule au client, mais couvre son cycle de vie complet. Si de nouveaux types d’attaques venaient à émerger, ce qui ne peut être exclu, nous sommes en mesure de mettre à jour les véhicules déployés en conséquence. Toutes les interfaces externes, dont le Bluetooth et les systèmes de communication télématiques, sont testées contre tous les scénarios d’attaques potentiels. De plus, Daimler utilise une procédure de mise à jour avec signature cryptographique pour tous ses véhicules. »

Stratégies d’avenir

« On peut patcher des vulnérabilités, mais cela reste du sparadrap sur une jambe de bois, commente Aurélien Francillon. Une réelle démarche de sécurité commence dès l’élaboration de l’architecture. Des publications récentes nous montrent que c’est déjà un peu tard pour certains véhicules, mais c’est une nécessité pour les prochaines générations. »

Raj Samani, vice-président pour la zone EMEA et CTO de McAfee, l’un des fournisseurs de solution de sécurité qui s’intéressent de plus en plus à la question des systèmes embarqués, partage cet avis : « La sécurité et la protection de la vie privée appliquées à « l’Internet des objets» (technologies « Machine 2 Machine ») constituent un domaine émergent, vieux de 5 à 10 ans tout au plus. L’industrie informatique nous a appris à quel point il était difficile de sécuriser à posteriori. La sécurisation par défaut, dès la conception, est la meilleure approche. Nous considérons le « whitelisting » (l’établissement de listes d’applications validées) et les systèmes d’authentification renforcée comme d’excellentes solutions ».

L’urgence de la situation n’a pas échappé à des sociétés comme ESCRYPT ou Wind River, spécialisées dans la sécurité véhiculaire, ou des éditeurs de système d’exploitation sécurisés comme Sysgo et Pike OS. Une chose est sûre : la sécurité informatique devient une composante vitale de la stratégie des constructeurs automobiles.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.