Réputée plus dangereuse que Heartbleed, la mégafaille Shellshock a été découverte par un Français, Stéphane Chazelas, qui travaille comme responsable informatique dans une société de robotique écossaise. Il n’est pas chercheur en sécurité, mais c’est un fin connaisseur d’Unix, GNU Linux et des logiciels libres en général. Les interpréteurs de commande, communément appelés « Shells », et l’écriture de scripts fiables figurent parmi ses centres d’intérêt. A ce titre, il contribue régulièrement à divers forums de discussions. 01net l’a contacté pour en savoir plus.

01net: Comment avez-vous découvert cette faille ?

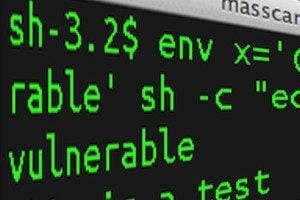

Stéphane Chazelas: Plus ou moins par hasard, en associant deux idées. Il y a quelques mois, j’avais fait état d’une vulnérabilité dans une librairie du langage de programmation C (GNU libc), qui s’appuyait sur des variables de l’environnement d’exécution. J’ai associé ce principe à cette fonctionnalité peu connue de Bash qui permet de définir des fonctions au travers de variables d’environnement. C’est le genre de pensée qui trotte dans la tête en sortant de la douche.

A première vue, cette faille paraît assez simple. Comment se fait-il qu’elle n’a pas été découverte avant ?

SC: Oui, c’est assez surprenant. Et je me suis posé la question aussi. Je pense que le problème est que personne n’a considéré Bash (ou n’importe quel shell) comme une menace. Depuis des décennies, le conseil a toujours été d’éviter d’utiliser les shells pour traiter des entrées de données non fiables, pour des raisons de sécurité. Tout le monde vous dira qu’utiliser des scripts shell pour des pages web CGI – c’est-à-dire générées dynamiquement par des programmes – est une très mauvaise idée. La principale raison est que la syntaxe des shells est complexe. Il est difficile d’écrire des scripts correctement.

Par ailleurs, personne n’avait anticipé que des entrées de données pouvaient venir d’un endroit aussi inattendu que les variables d’environnement de Bash. Personne n’aurait imaginé que le contenu d’une variable puisse affecter le comportement d’un shell, et c’est vraiment une grosse bourde des développeurs de Bash.

Plusieurs experts en sécurité estiment qu’il faudra des années pour éradiquer cette faille. Pourquoi est-ce si difficile ?

SC: Principalement parce que Bash est potentiellement installé dans des systèmes qui sont difficiles à mettre à jour, soit parce que ce n’est pas prévu, ou parce que ceux qui pourraient n’aurait pas la compétence ou la motivation pour le faire (comme par exemple pour les systèmes embarqués ou nombre d’objets connectés, NDLR). Ou encore parce que plus personne n’est là pour fournir le patch.

Quel est l’impact pour la sécurité de l’Internet ?

SC: Ce n’est pas grand-chose de nouveau. C’est un moyen de plus que les criminels peuvent utiliser pour leur activité. Mais, au bout du compte, c’est positif car c’est une vulnérabilité qui va être résolue, donc un moyen de moins que les criminels pourront utiliser.

Que risquent les utilisateurs avec cette faille ?

SC: Dans les jours et semaines à suivre, il faut rester vigilant et faire le tri des informations reçues. C’est une période où, à mon avis, il se dira beaucoup de choses et leur contraire. Des personnes malveillantes peuvent en tirer profit, par exemple en envoyant des emails qui incitent à installer un faux correctif, fourni en pièce jointe et à télécharger sur un site web.

Que pensez-vous des correctifs publiés à ce jour ?

SC: Le correctif des distributions Linux est celui fourni par Chet Ramey, le mainteneur de Bash. Entre le moment où j’ai contacté Chet et les éditeurs des distributions, et le moment où la vulnérabilité a été publiée (avec le correctif), il y a eu une discussion sur le fait s’il fallait juste corriger le bug ou prendre des mesures plus drastiques, comme changer le mécanisme d’import/export des fonctions. Mais cela aurait affecté la compatibilité. Au bout du compte, un simple correctif a été mis en place.

Par la suite, des personnes ont découvert une autre faille dans Bash, mais donc l’impact est bien moindre. Ça veut dire qu’il y aura bientôt un autre patch. Ensuite, il est probable que les développeurs de Bash procéderont à une modification plus profonde de l’interpréteur.

Lire aussi:

Shellshock : les premières attaques déferlent sur la Toile, le 26/09/2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.