Il ne suffit plus à Apple de protéger ses utilisateurs des attaques informatiques actuelles, la firme de Cupertino veut voir plus loin et protéger iMessage contre les attaques quantiques. Posée comme cela, l’affirmation semble relever de la science-fiction, mais c’est bel et bien ce qu’Apple annonce ce 21 février 2024.

Lire aussi : Pour IBM, la révolution quantique pourrait commencer dès 2024

iMessage va être protégé contre les attaques quantiques dès iOS 17.4 pour les iPhone, mais aussi iPadOS 17.4, macOS 14.4 et watchOS 10.4 pour les iPad, Mac et Apple Watch. Pour ce faire, l’entreprise annonce la mise en place d’un nouveau protocole de chiffrement appelé PQ3 appliqué à son protocole de communication (iMessage) et intégré directement à l’application Messages. Explications.

Pourquoi se protéger contre les attaques quantiques ?

Dans la mesure où les ordinateurs quantiques ne sont pas encore d’actualité, à quoi sert de se protéger dès maintenant contre leur nuisance ? En matière de chiffrement de bout en bout, l’idée défendue par de nombreux experts est que les clés de chiffrement que nous utilisons actuellement seront obsolètes une fois arrivée l’ère quantique. La puissance de calcul sera si importante que les clés ne pourront pas tenir.

Dans cette perspective, un type bien précis d’attaque peut d’ores et déjà être élaboré, a expliqué Apple à 01net.com lors d’une table ronde sur le sujet. Elles portent le nom de « Harvest now, Decrypt later », ou « Récolter maintenant, déchiffrer plus tard » en bon français. Des attaquants, certes très motivés et munis de moyens importants, peuvent théoriquement mettre en place cette stratégie. Il suffirait de récolter des données protégées dès aujourd’hui, de s’appuyer sur le prix raisonnable du stockage, puis une fois les ordinateurs quantiques arrivés, de déchiffrer les données avant de les exploiter.

Apple affirme être désormais l’application de messagerie la mieux protégée au monde

Pour se prémunir de cette future menace, les applications de messagerie doivent donc faire évoluer leurs méthodes de chiffrement, un chiffrement « post quantique », aussi appelé PQC pour Post-Quantum Cryptography. En septembre 2023, l’application Signal a été la première à annoncer son passage sur un protocole de chiffrement post-quantique, appelé PQXDH (Post-Quantum Extended Diffie-Hellman).

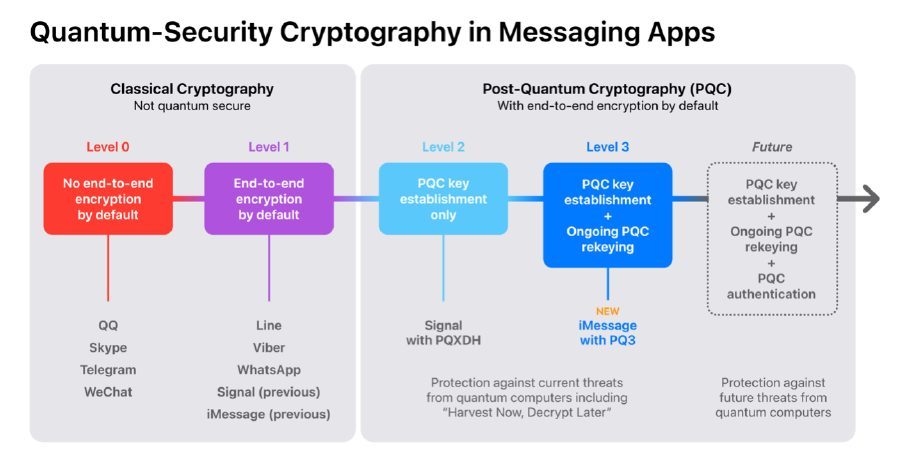

Mais selon Apple, celui-ci n’est pas encore assez robuste. L’entreprise considère en effet qu’il existe quatre niveaux de chiffrement aujourd’hui, réparti du niveau 0, sans chiffrement aucun au niveau 3, le sien, que l’entreprise compte mettre en place sur iMessage. Signal se situerait au niveau 2 depuis septembre, et toutes les autres méthodes de chiffrement ne prenant pas en compte le quantique seraient bloquées au niveau 1. L’entreprise a fourni un schéma (ci-dessus) pour expliquer sa pensée.

Avec le PQ3, Apple va passer d’iOS 17.3 en niveau 1 à iOS 17.4 directement au niveau 3 sur iMessages.

Pourquoi le PQ3 serait-il mieux protégé ?

Signal et iMessage partagent tous deux une même philosophie : en se basant sur les efforts de la « la communauté cryptographique » qui travaille sur le sujet depuis longtemps, il est théoriquement possible de mettre en place « de nouveaux algorithmes à clé publique de chiffrement ». Ces derniers « fournissent les éléments de base pour les protocoles sécurisés par l’ordinateur quantique », détaille Apple dans un billet de blog. Ceux-ci « ne nécessitent pas d’ordinateur quantique pour être exécutés » et peuvent donc être utilisés sur des ordinateurs ou des smartphones classiques.

La différence entre Signal au niveau 2 de sécurité selon Apple, et iMessage au niveau 3 se joue sur cette fameuse clé. D’après l’entreprise à la pomme, le niveau 2 ne permet de se protéger contre une attaque quantique que si la clé n’est jamais compromise.

C’est là où le niveau 3 intervient. Celui-ci agit sur deux éléments :

- Il protège non seulement la conversation, mais aussi la clé derrière un chiffrement post-quantique ;

- Il a la possibilité de régénérer le chiffrement en créant régulièrement de nouvelles clés. Concrètement, cela veut dire que si un attaquant possède une clé précédente, il ne pourra plus accéder au contenu. Dans une perspective de protection pour une menace future, cela semble en effet nécessaire.

Qu’est-ce que cela change pour vous en pratique ?

En pratique, Apple nous a expliqué ne pas vouloir imposer de contraintes à l’utilisateur. L’objectif est presque que vous n’ayez pas à vous poser la question de votre sécurité. Résultat, vous ne devriez pas voir de changement majeur dans l’interface de l’application Message pour le moment.

En outre, il convient de préciser que la mise à jour va être déployée au niveau global. Il n’y aura pas de déploiement par région comme cela peut parfois être le cas, tous les utilisateurs passant à la dernière version d’iOS pourront en bénéficier. Ajoutons un détail important, ce protocole ne fonctionne qu’au sein d’iMessage. À priori, les messages envoyés vers les utilisateurs Android, même en RCS, ne pourront pas être protégés de la même manière. De quoi relancer le débat sur les bulles bleues et vertes dans iMessage.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.