Comment voler une Tesla. Voilà un titre de vidéo qui sonne comme un inquiétant « pas à pas ». Évidemment, les détails de la procédure ne sont pas indiqués, mais le résultat reste pour le moins inquiétant. Des experts en sécurité de la société Promon ont réussi à pirater une Tesla Model S en utilisant l’une de ses (rares ?) faiblesses : son application mobile dans sa version Android. Si nous la connaissons surtout pour son côté très pratique, permettant de la localiser, surveiller l’état de charge ou encore vérifier que les portes sont bien fermées, elle serait malheureusement aussi une sorte de sésame pour les hackers.

Une méthode bien connue qui consiste à injecter un malware

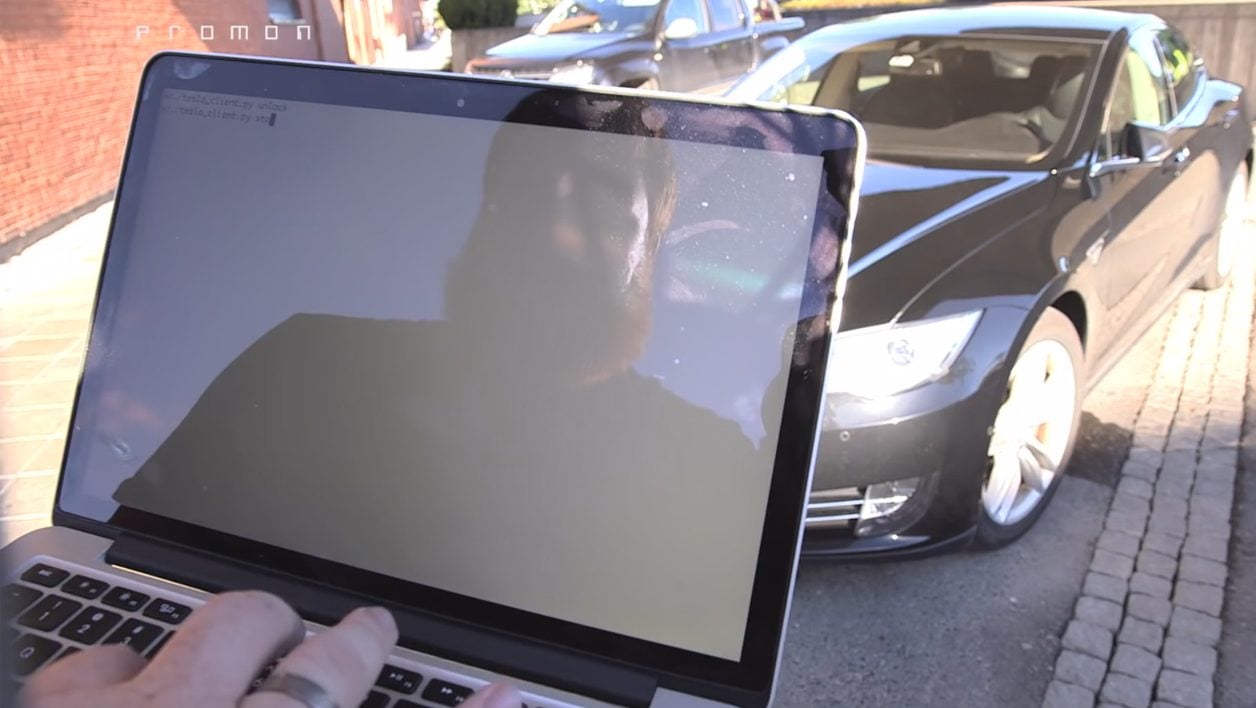

« La méthode que nous utilisons est très simple et connue depuis des années des cybercriminels » explique Benjamin Adolphi, expert en sécurité d’application mobile, en enfichant un adaptateur Wi-Fi dans son portable. De la forme d’une grosse clé USB, celui permet permet au hacker de créer un point d’accès Wi-Fi ouvert.

En l’occurrence, ce réseau piégé est créé aux abords d’un fast food – un peu comme on utiliserait le Wi-Fi gratuit d’un McDonald’s – disposant par ailleurs d’une borne Supercharger où les clients seront tentés de refaire le plein. Et pour inciter les clients de Tesla connectés au Wi-Fi, il est indiqué qu’un burger leur sera offert s’il télécharge une application. À partir du moment où l’application est installée, le hacker peut entrer dans l’application Tesla via un malware et ainsi prendre le contrôle de la Model S garée un peu plus loin.

Comme le montre la vidéo, une fois la victime identifiée dans l’application, le pirate peut récupérer les identifiants puisque ceux-ci transitent par de simples requêtes HTTP, visiblement facile à craquer. En fait, lors de la première connexion à l’application, l’utilisateur de l’application reçoit un « Token », valable 90 jours, contenant l’identifiant et mot de passe, qui sont stockés en clair dans un dossier de l’appli.

Le malware du hacker n’a plus qu’à s’approprier les données et se connecter aussi pour accéder à la localisation du véhicule. Il peut donc s’y rendre, déverrouiller le véhicule et activer le mode de démarrage « sans clé ». Il s’agit là d’une spécificité de ce véhicule qui permet de démarrer leur véhicule par le biais d’un mot de passe. Comme l’indiquent les experts, « c’est pratique pour demander à voisin de déplacer sa voiture pendant qu’on est en vacance ». Mais ici, cette fonction a permis au hacker de repartir au volant de la Model S sans aucun problème et sans attirer l’attention.

Une faille du côté d’Android plutôt que de chez Tesla

Pour certains, la multitude d’étapes permettant au client de Tesla de bénéficier d’un burger gratuit, aurait pu lui mettre la puce à l’oreille. Mais quiconque ne serait pas assez vigilant, ou succomberait simplement à la tentation de profiter d’un réseau Wi-Fi gratuit, pourrait s’y laisser prendre.Il n’est pas indiqué dans l’article de Security Affairs si Tesla est sur le point de résoudre ce problème.

En fait, il est surtout précisé que ces failles utilisant les applications connectées aux voitures, sont de plus en plus nombreuses. Tom Lysemose Hansen, le fondateur et directeur des technologies chez Promon, indique que le cas Tesla n’est qu’une manière d’illustrer les faiblesses dont souffrent ces applications encore très mal sécurisées et vulnérables sous Android. Sous iOS, il est beaucoup plus compliqué (impossible ?) de reproduire cette procédure qui permet au hacker d’injecter un malware dans le système.

De son côté Tesla ne peut pour l’instant qu’inciter ses clients et utilisateurs de l’application sous Android de redoubler de vigilance et de veiller à ce qu’à la fois, leur application Tesla ET le système d’exploitation de leur smartphone soient à jour.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.