Quand un nouveau service technologique est disponible, la première chose que font les hackers, c’est évidemment d’essayer de le bidouiller. Et c’est exactement ce qui s’est passé avec Starlink, le service de connexion internet par satellites en orbite basse, créé par SpaceX. À l’occasion de la conférence Black Hat 2022, qui se déroule à Las Vegas jusqu’au 11 août, le chercheur en sécurité Lennert Wouters, de l’université KU Leuven, a montré comment obtenir un « root shell » sur un terminal Starlink. Les détails de cette attaque seront prochainement disponibles sur GitHub.

Un petit « glitch » et la porte s’ouvre

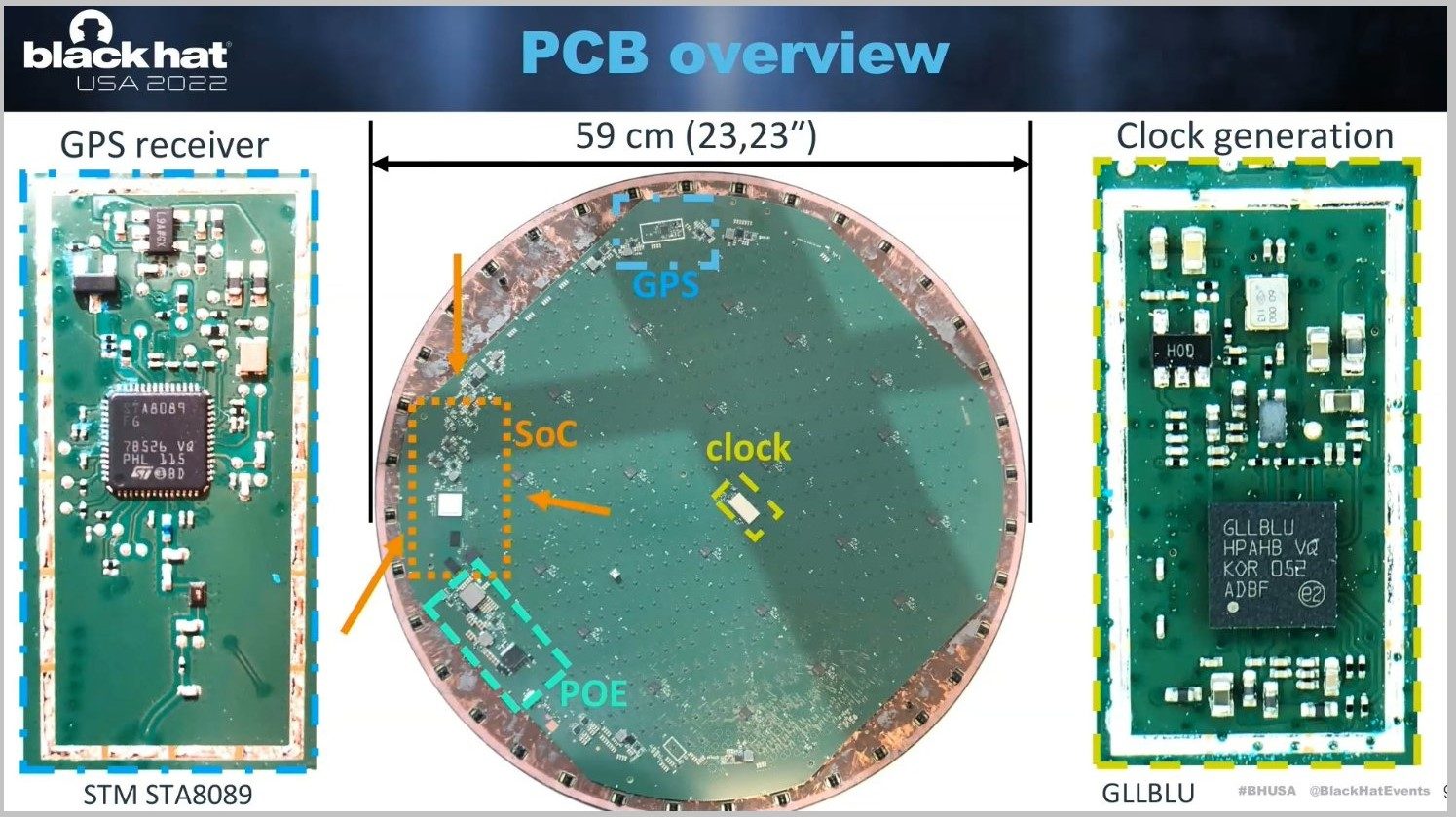

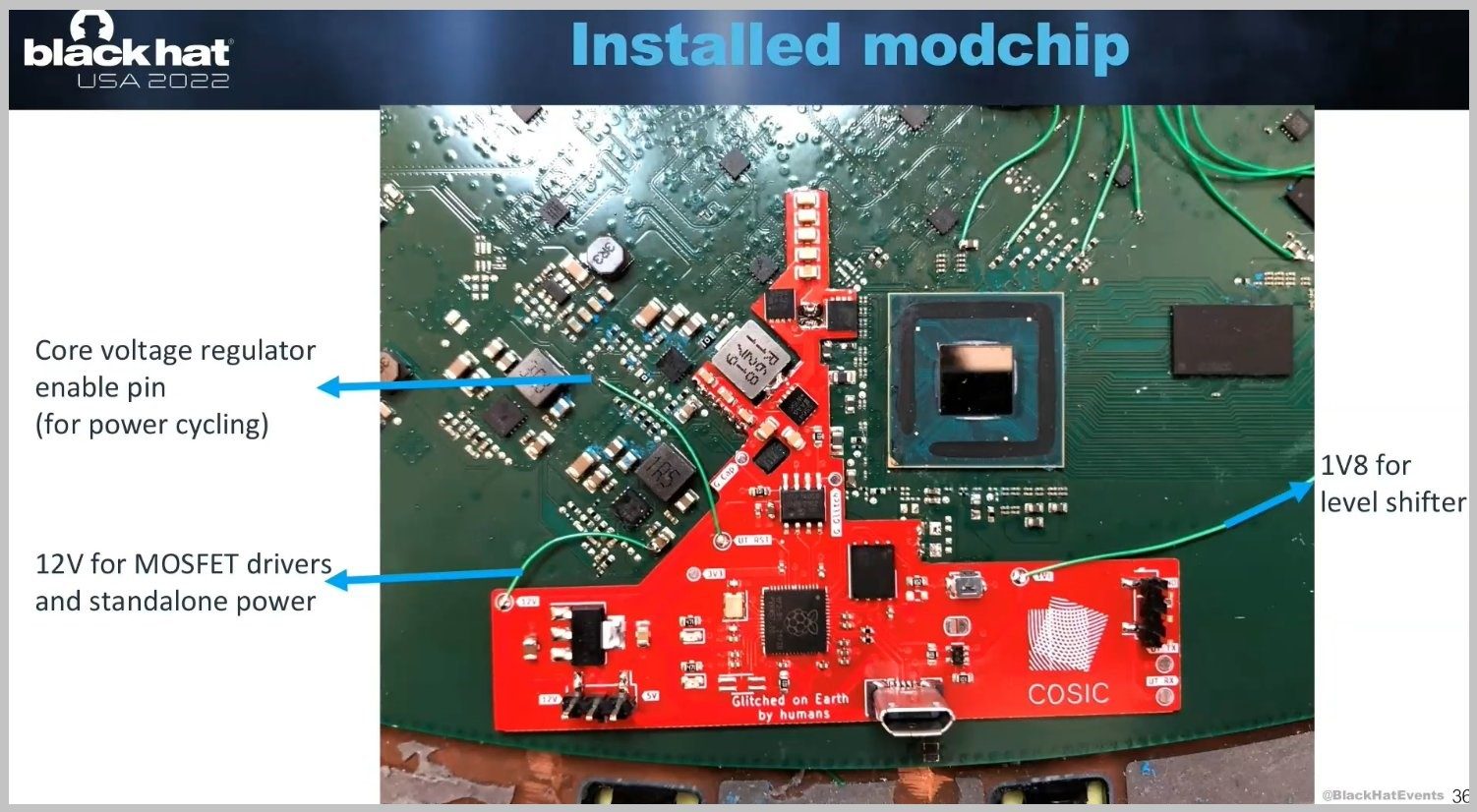

Soyons clairs : ce hack est techniquement très complexe et donc difficile à reproduire pour quelqu’un qui ne connaît rien aux attaques physiques. Si vous avez la chance d’avoir un terminal Starlink, ne vous amusez pas à essayer de faire la même chose. Pour obtenir ce « root shell », il faut d’abord enlever la coque métallique de l’antenne parabolique, afin de pouvoir accéder aux composants électroniques du terminal. Puis il faut brancher par-dessus un circuit d’attaque conçu par Lennert Wouters.

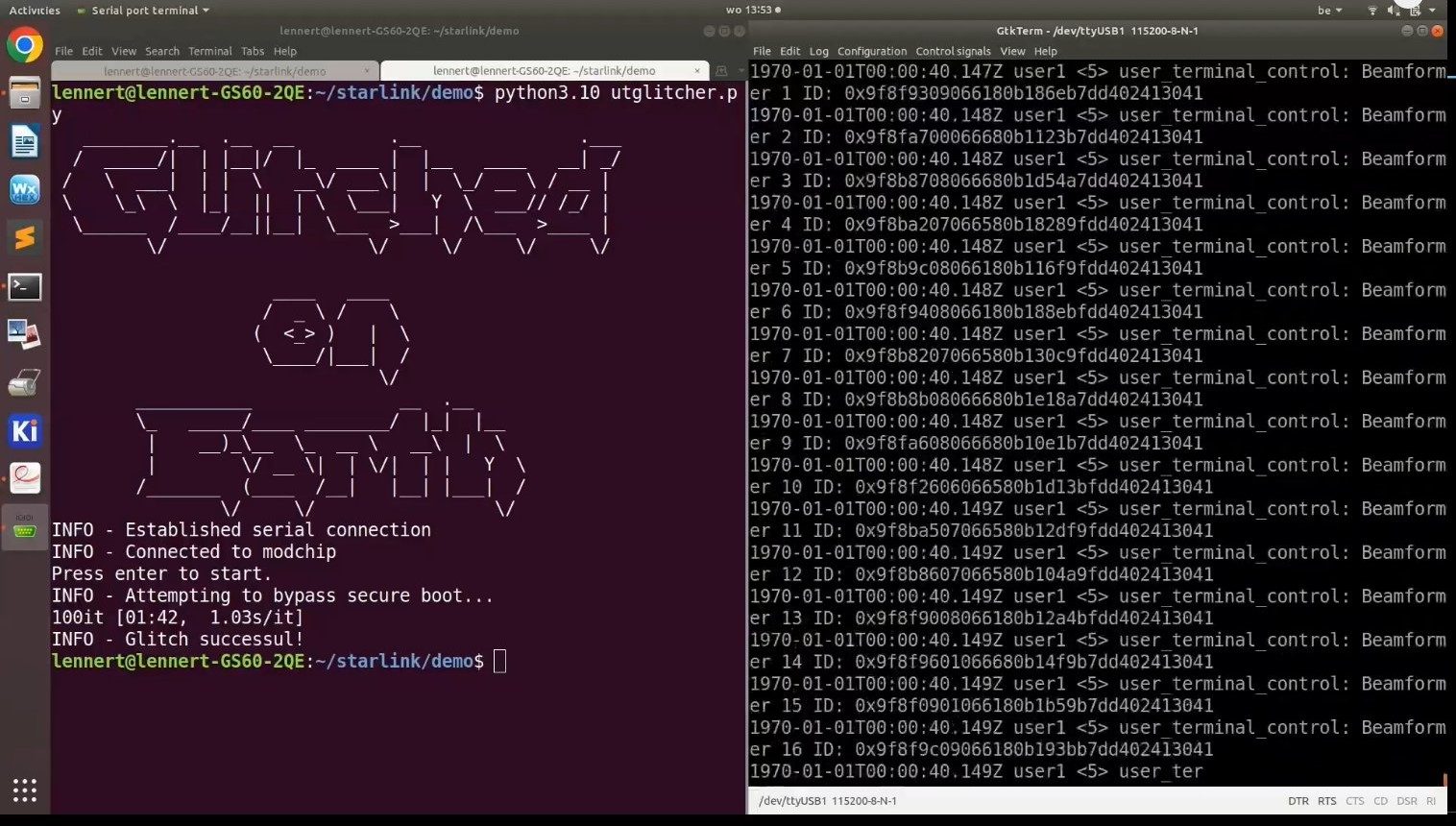

Lorsqu’on allume le terminal, ce circuit va injecter au bon moment de petites perturbations électriques (« glitching »), ce qui aura pour effet de modifier le déroulement du processus de démarrage (Secure Boot) et de charger un version modifiée du firmware. Et finalement, on obtient un accès total au système avec les privilèges d’administrateur. Le chercheur a profité de sa présentation pour faire une démonstration. Il n’a fallu que quelques minutes pour obtenir ce fameux « root shell ».

Sur son circuit d’attaque, Lennert Wouters a pris soin d’imprimer la phrase « Glitched on Earth by humans ». C’est un clin d’œil destiné aux ingénieurs de SpaceX qui ont imprimé sur le circuit du terminal Starlink la phrase « Made on Earth by humans ». Un slogan que l’on retrouve également dans la voiture Tesla qu’Elon Musk a envoyé dans l’espace…

L’analyse du service Starlink n’est pas terminée pour autant. Grâce à cet accès au système, Lennert Wouters va désormais essayer d’explorer le réseau de Starlink et – pourquoi pas – d’accéder aux satellites ou aux stations de base. C’est un objectif qui est loin d’être dénué d’intérêt. Le début de la guerre en Ukraine a montré que les communications par satellite sont une cible prioritaire en cas de conflit. Et comme les terminaux Starlink sont utilisés sur le terrain de cette guerre, il est probable que les hackers russes planchent d’ores et déjà sur les éventuelles failles du réseau.

C’est un équipement de bonne qualité

Mais les hackers risquent de se casser les dents. Même s’il a réussi, après de nombreuses heures de travail, à trouver un moyen d’accéder au système du terminal, Lennert Wouters estime que le niveau de sécurité de ce produit est bon. « Il n’y avait rien d’évident à exploiter. Obtenir un accès root était difficile, contrairement à d’autres équipements [de ce type]. Et cet accès ne permet pas, dans l’immédiat, de réaliser une attaque à plus grande échelle », a expliqué le chercheur en sécurité à Las Vegas.

De leur côté, les dirigeants de SpaceX se disent ravis. Dans un communiqué, ils ont félicité Lennert Wouters pour son travail remarquable et « techniquement impressionnant ». C’est la première fois qu’ils étaient confrontés à une attaque de ce genre et ils encouragent tous les chercheurs à faire de même, dans le cadre d’un « bug bounty program ». Ils profitent aussi de l’occasion pour rassurer les utilisateurs. Tous les éléments de l’architecture Starlink auraient été conçus selon le principe du « moindre privilège » pour limiter les effets d’une éventuelle attaque. Aussi, il ne serait à priori pas possible d’attaquer d’autres terminaux depuis un terminal compromis. On verra bien.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Black Hat 2022