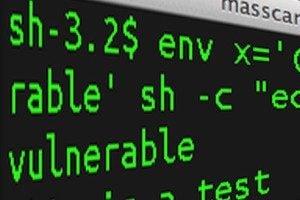

Shellshock n’a pas fini d’ébranler le monde Mac OS X et Linux. Les experts en sécurité du groupe japonais Trend Micro ont dévoilé hier, dimanche 5 octobre, avoir découvert une nouvelle campagne d’infections d’ordinateurs fonctionnant sous Mac OS X. Des hackers mal intentionnés utilisent le bug Shellshock pour infecter des machines avec un outil de déni de service distribué (DDoS).

« Nous avons découvert qu’une des actions malicieuses qui utilisait la vulnérabilité Bash, que nous avons détecté sous le nom TROJ_BASHKAI.SM, téléchargeait le code source du malware Kaiten, qui sert à porter des attaques en DDoS », explique le post des experts de Trend Micro.

Recycler les vieux outils

Cette manipulation prouve que les pirates informatiques ont un véritable souci d’économiser leurs efforts, de rentabiliser leurs outils et de gagner de l’argent le plus facilement possible. « Kaiten est un vieil outil de DDoS contrôlé par IRC, et, de fait, il y a une possibilité que les attaquants utilisent Shellshock pour réanimer leurs vieilles activités, comme les attaques en déni de service distribué, pour assaillir des entreprises », expliquent les analystes en sécurité.

Pour Trend Micro, cette capacité à contaminer les Mac sous Mac OS X est très préoccupante et prouve que les pirates utilisent Shellshock pour renforcer leur capacité de nuisance. Car, « les systèmes infectés via la faille Shellshock font partie à part entière des botnets, et peuvent ainsi servir à lancer des attaques en DDoS ». L’intérêt marqué pour Mac OS X semble également montrer que les pirates ne se satisfont plus simplement des machines sous Linux mais cherchent aussi à élargir leur population infectée. Même si, effectivement, une grande partie des Mac sont par défaut protégés de cette faille, ceux qui ont configuré les services Unix avancés (accès à distance via SSH, etc.) peuvent être des cibles faciles.

Des pirates précautionneux

D’autant que les pirates malintentionnés ont pris quelques précautions pour éviter certaines méthodes de protection des solutions de sécurité. La plupart des « antivirus » excluent les codes non exécutables de leur surveillance, puisqu’il s’agit généralement de texte. Or, justement, en l’occurrence, le malware télécharge le code source de l’outil malveillant, qui est ensuite compilé (pour devenir un exécutable, donc) sur la machine qu’il va infecter. Cela permet d’éviter la détection et également s’assurer de la bonne exécution du programme. Un double atout qui pourrait contribuer à ce que cette campagne produise de gros dégâts.

A lire aussi :

Interview exclusive : « J’ai découvert la faille Shellshock par hasard » – 26/09/2014

Source :

Blog Trend Micro

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.