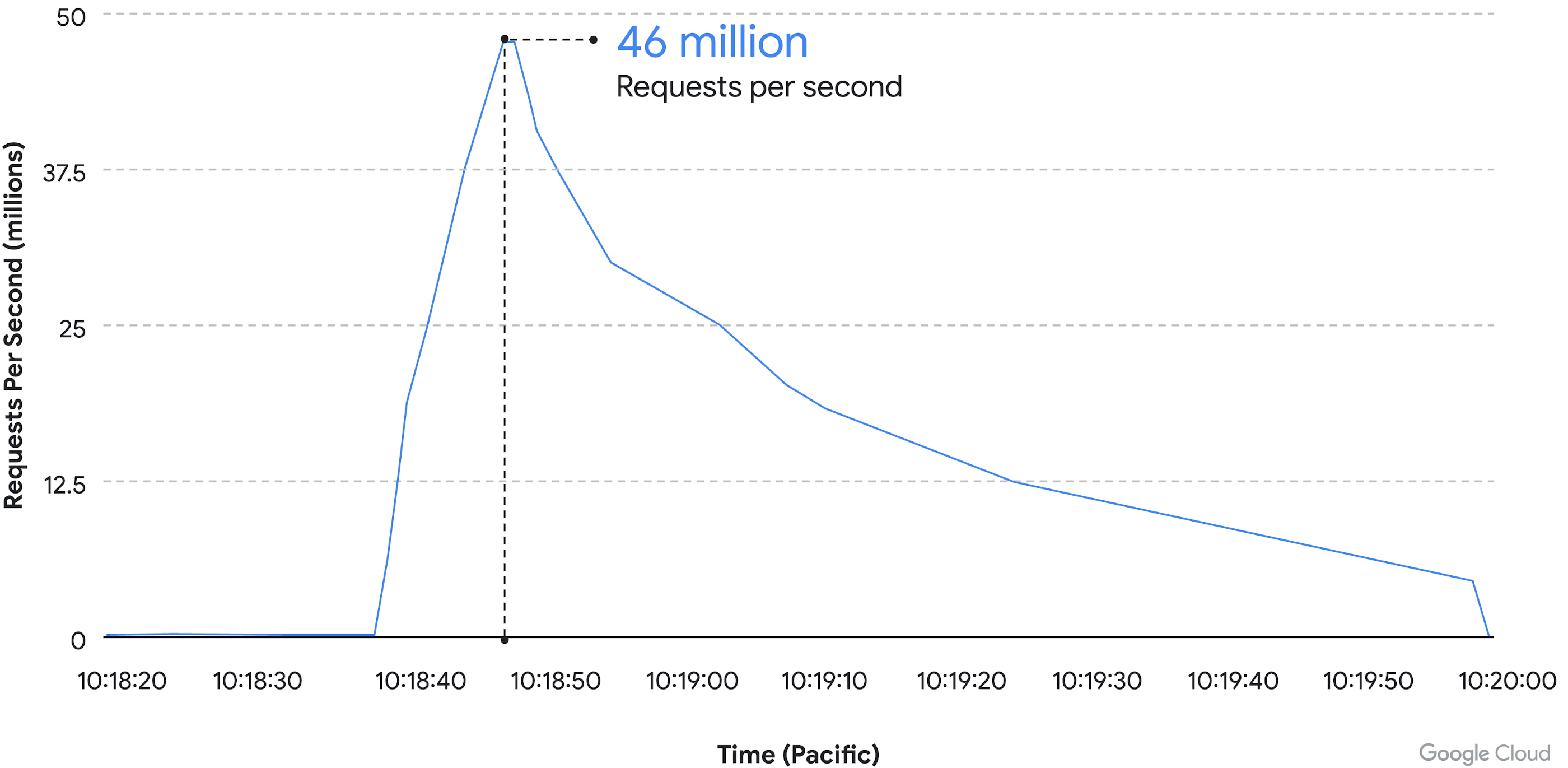

C’est un nouveau record, un de plus. Le premier juin dernier, Google a bloqué une attaque de déni de service distribuée (DDoS, Distributed Denial of Service) d’une puissance inégalée depuis que l’internet existe. À 10h18 (heure de San Francisco), l’un des clients du géant informatique est la cible d’une avalanche de données dont le débit a culminé à 46 millions de requêtes HTTPS par seconde !

« Pour bien comprendre la dimension de cette attaque, c’est comme réceptionner en l’espace de 10 secondes la totalité des requêtes reçues en une journée par Wikipedia, l’un des dix plus grands sites web du monde », explique Google dans une note de blog.

Le précédent record dans ce domaine était enregistré par Cloudflare qui avait bloqué une attaque DDoS de 26 millions de requêtes HTTPS par seconde, également en juin dernier. Là encore, le nombre de sources de trafic était relativement petit. Google a dénombré 5256 adresses IP réparties dans 132 pays. C’est bien peu comparé à d’autres botnets DDoS qui peuvent contenir des centaines de milliers de machines zombies. Le botnet Mirai, par exemple, contenait plus de 300 000 objets connectés.

Le précédent record dans ce domaine était enregistré par Cloudflare qui avait bloqué une attaque DDoS de 26 millions de requêtes HTTPS par seconde, aussi en juin dernier. Là encore, le nombre de sources de trafic était relativement petit. Google a dénombré 5256 adresses IP réparties dans 132 pays. C’est bien peu comparé à d’autres botnets DDoS qui peuvent contenir des centaines de milliers de machines zombies. Le botnet Mirai, par exemple, contenait plus de 300 000 objets connectés.

Il faut dire que dans le cas d’une attaque par requêtes HTTPS, ce n’est pas le nombre de sources qui importe, mais leur qualité. Le but de ces attaques est d’épuiser les ressources de la cible pour créer un déni de service, c’est-à-dire une panne. Pour le pirate, une telle opération est assez coûteuse à réaliser, les requêtes HTTP/HTTPS nécessitant plus de puissance de calcul que les échanges protocolaires. Mais elle est beaucoup plus efficace, car chaque requête peut provoquer le chargement de plusieurs fichiers et l’exécution de requêtes de base de données. Pour réaliser ce type d’attaque, il faut donc disposer de machines puissantes, comme des serveurs.

Un acteur qui commence à être connu

Dans les cas de Google et de Cloudflare, il semblerait que ce soit le même groupe de pirates qui soit à la manœuvre. Baptisé « Meris », il diffuserait ses attaques depuis des serveurs virtuels. Mais, afin de brouiller les pistes, les requêtes seraient routées via un botnet de proxies constitué de routeurs de marque MikroTik.

Par ailleurs, la puissance de feu de Meris s’expliquerait par l’utilisation d’une technique baptisée « HTTP Pipelining ». Celle-ci permet d’envoyer des paquets de requêtes par batch sans avoir à attendre de réponse de la part de serveurs web interrogés. Pour autant, Google a quand même réussi à bloquer cette attaque. Dans sa note de blog, le géant informatique explique avoir pu détecter suffisamment en avance les prémices de l’attaque et, ainsi, mettre au point un procédé de filtrage adapté.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Google