Les pirates ne manquent pas d’imagination pour accéder à nos données personnelles. Aujourd’hui, ce sont des hackers coréens qui se sont illustrés par l’ingéniosité dont ils ont fait preuve pour contourner les méthodes de sécurité de Google et ainsi lire les emails de leurs victimes sur Gmail.

Comment les pirates contournent-ils la sécurité de Gmail ?

Ce sont les chercheurs en sécurité de l’entreprise Volexity qui ont trouvé ce malware surnommé SHARPEXT qui installe, à l’insu des internautes, une extension sur les navigateurs Chrome et Edge. Vous imaginez bien que cette extension n’est pas présente sur le Chrome Web Store ou la plateforme de téléchargement Microsoft. Elle est d’autant plus sournoise qu’elle permet de contourner les moyens de sécurité les plus populaires que sont un bon mot de passe et l’activation de la double authentification pour accéder à ses comptes en ligne.

Le logiciel malveillant circulerait depuis plus d’un an, d’après les chercheurs. Il serait l’œuvre d’un groupe de pirates nord-coréens, parrainés par le gouvernement pour cibler en grande partie les organisations américaines, européennes et sud-coréennes qui travaillent sur les armes nucléaires et d’autres questions que le régime de Kim Jong-un juge important pour la sécurité nationale de son pays.

On apprend également que le malware en question ne vise que les PC sous Windows, mais que les pirates n’auraient aucun mal à le porter sur d’autres plateformes comme macOS ou Linux. Sur son billet de blog, la société Volexity indique que les journaux qu’ils ont obtenus « montrent que l’attaquant a réussi à voler des milliers d’emails à plusieurs victimes grâce au déploiement du logiciel malveillant ».

Un processus bien rodé

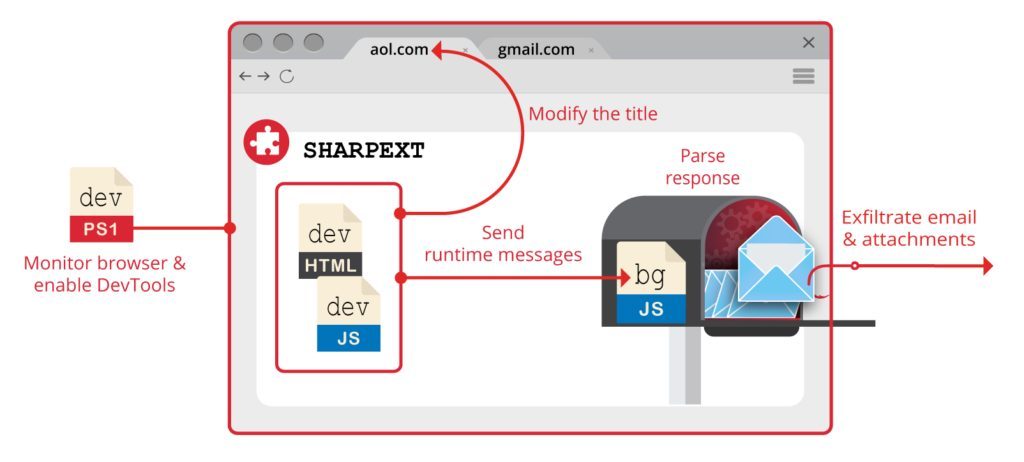

Pour parvenir à leurs fins, les pirates utilisent comme souvent la méthode du phishing. La victime est amenée à ouvrir un document malveillant qu’elle a reçu. Le logiciel installe ensuite une extension dans le navigateur de l’utilisateur sans que ce dernier s’en aperçoive. Un procédé plus complexe qu’il n’y parait. En effet, la sécurité du navigateur web Chromium empêche les logiciels malveillants de modifier les paramètres sensibles de l’utilisateur.

Les pirates ont donc dû utiliser un autre procédé qui passe d’abord par la modification des fichiers de préférences système, pour ensuite installer l’extension du navigateur et exécuter un script Powershell qui active les outils développeurs DevTools afin d’autoriser le logiciel malveillant à exécuter du code et des paramètres personnalisés directement dans les navigateurs web. Les chercheurs de Volexity précisent :

« Le script s’exécute dans une boucle infinie qui vérifie les processus associés aux navigateurs ciblés. Si des navigateurs ciblés sont en cours d’exécution, le script vérifie le titre de l’onglet pour un mot-clé spécifique comme 05101190 ou Tab+. Le mot-clé spécifique est inséré dans le titre par l’extension malveillante lorsqu’un onglet actif change ou lorsqu’une page est chargée. »

À partir de là, le script qui s’exécute est en mesure d’aspirer toutes les données d’une page, comme les emails de votre compte Gmail par exemple. Le malware SHARPNEXT est également capable de créer des listes email à ignorer et de garder une trace de ceux déjà volés ou même des pièces jointes.

Ce logiciel malveillant étant toujours en circulation, on vous recommande de redoubler de prudence, notamment lorsque vous cliquez sur des pièces jointes venant d’expéditeurs douteux. Veillez aussi à mettre votre navigateur à jour ou à utiliser des systèmes d’exploitation plus sécurisés comme ChromeOS.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Presse-citron