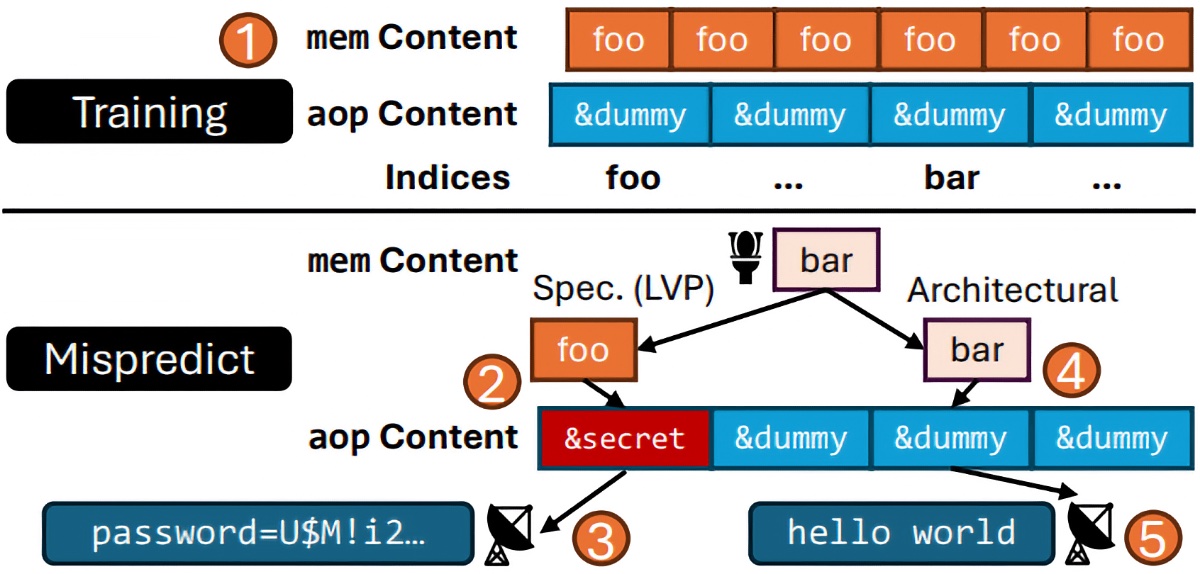

Les puces modernes, à l’instar de celles d’Apple, utilisent une technique d’« exécution spéculative » qui leur permettent d’aller plus vite en « devinant » les demandes à venir de l’utilisateur. Il arrive cependant que ces dons de divination tombent à côté. Dans ce cas, la puce corrige rapidement ses erreurs, mais c’est un processus qui laisse des traces dans la mémoire. Des pirates peuvent exploiter ces indices pour récupérer des informations sensibles.

L’exécution spéculative des puces d’Apple en cause

Le détournement de l’exécution spéculative et les failles qui en découlent rappelleront tous ceux qui ont vécu au travers des vulnérabilités Meltdown et Spectre, qui en 2018 avaient frappé tous les processeurs x86 (Intel et AMD) et ARM (Apple).

Pour ce qui concerne les vulnérabilités qui nous occupent aujourd’hui, elles ont été détectées par des chercheurs du Georgia Institute of Technology et de l’Université de la Ruhr à Bochum. Pour un pirate, les exploiter est très simple : il suffit d’une page web malveillante.

Le premier problème baptisé False Load Output Prediction, ou tout simplement FLOP, est une mauvaise prédiction des valeurs de données. Elle a été découverte dans des puces récentes d’Apple : M3 et M4, qui équipent les Mac et l’iPad Pro, ainsi que l’A17 Pro, sous le capot des iPhone 15 Pro, 15 Pro Max, et l’iPad mini 7e génération. Bien exploitée, cette faille permet de récupérer des données privées depuis Safari comme par exemple l’expéditeur et l’objet d’un email dans Proton Mail, l’historique de Google Maps, ou encore les événements d’un calendrier iCloud.

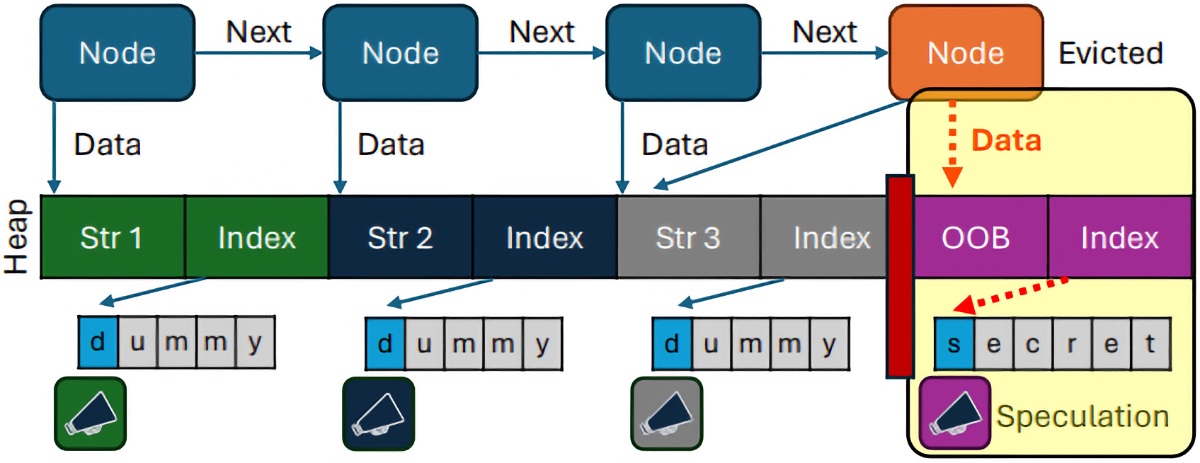

Le second souci, appelé Speculative Load Address Prediction (SLAP), est une mauvaise prédiction des emplacements mémoire. Il touche les puces M2, M3, M4, ainsi que les A15, A16 et A17 Pro. Un pirate peut en tirer profit pour siphonner des données comme le contenu d’emails Gmail, un historique d’achats Amazon ou encore l’activité Reddit.

FLOP et SLAP sont deux façons différentes pour les pirates d’exploiter les erreurs de prédiction des processeurs Apple. Le constructeur a été prévenu de SLAP en mars 2024, et de FLOP en septembre de la même année, sans qu’elles aient été corrigées. Le mode d’exécution est pourtant très simple : les pirates n’ont en effet pas besoin d’un accès physique direct aux machines, ni de connaitre les identifiants de connexion, ni même d’injecter un malware. Une simple page web malveillante contenant des scripts spécifiques (JavaScript ou WebAssembly) est suffisante.

Apple remercie les chercheurs et a reconnu l’existence de ces vulnérabilités. Elle assure que « basé sur nos analyses, nous ne pensons pas que ces failles posent un risque immédiat à nos utilisateurs ». Le constructeur prévoit toutefois des correctifs. En attendant, la meilleure recommandation est de désactiver l’exécution JavaScript dans Safari (Réglages > Sécurité) et Chrome (Paramètres > Confidentialité et sécurité > Paramètres des sites > Javascript), ce qui risque de rendre inutilisables de nombreux sites.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : BleepingComputer