Les pirates ne reculent devant rien quand il s’agit d’infecter un ordinateur. Et la dernière technique débusquée par VulnCheck, une entreprise spécialisée dans la cybersécurité, ne fait que le confirmer. Elle a en effet découvert que des pirates n’hésitaient pas à créer des profils sur Github, en se faisant passer pour des chercheurs en sécurité informatique. Les malfrats exploitent la plate-forme d’hébergement et de gestion de logiciels pour y publier des fausses failles zero day. En opérant de cette manière, ils espèrent piéger de véritables chercheurs en sécurité en infectant leur machine avec des logiciels malveillants.

Faux profils de chercheur en sécurité pour piéger les vrais

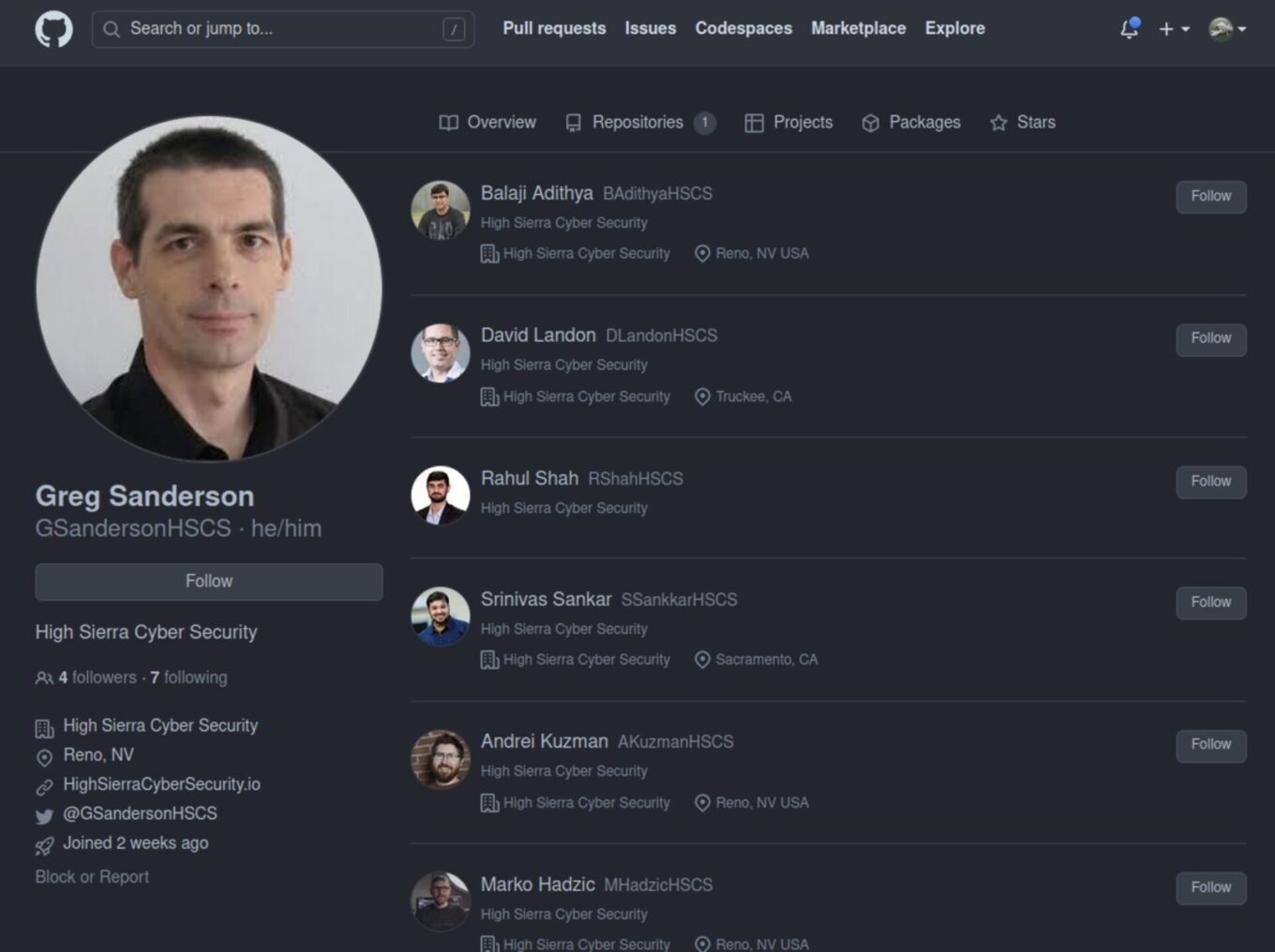

Pour mener à bien leur campagne, et s’assurer que Github ne supprime pas trop rapidement leur référentiel, les cybercriminels ont plusieurs techniques. Tout d’abord, pour donner un peu de légitimité à leur fausse qualité de chercheur en sécurité, ils multiplient les faux profils sur les réseaux sociaux, notamment sur Twitter. Ils prétendent faire partie d’une grande entreprise œuvrant dans la cybersécurité et en profitent pour promouvoir la découverte de leurs prétendues failles zero day. Les profils débusqués par VulnCheck, qui prétendent travailler pour High Sierra Cuber Security, une entreprise complètement imaginaire, se permettent même, pour certains, d’utiliser le portrait d’un véritable chercheur en sécurité en photo de profil. Un employé de Rapid7, un éditeur de logiciels de sécurité, en a fait les frais.

Le but de l’opération est de donner autant de légitimité que possible à l’ensemble de ces faux profils. Pour couronner le tout, les pirates multiplient les profils associés à cette entreprise imaginaire, pour publier leurs supposées failles zero day. Chacun de ces exploits imaginaires est évidemment rattaché à un logiciel bien connu et massivement utilisé, comme Google Chrome, Discord, ou même Exchange.

À chaque fois qu’un référentiel Github frauduleux a été découvert, VulnCheck l’a signalé. Mais si celui-ci a été rapidement retiré de la plate-forme, un autre compte, quasiment identique était créé dès le lendemain à propos d’une autre faille zero day touchant un autre logiciel.

Un script grossier pour télécharger un malware

Tous les référentiels Github suspects usent du même stratagème. Ils hébergent en effet un petit script Python qui, lorsqu’il est exécuté, se charge de télécharger les malwares sur les machines Windows ou Linux de leurs victimes. Il semble néanmoins assez difficile d’imaginer de véritables experts en cybersécurité se faire avoir comme des bleus. Comme l’explique VulnCheck, bien que ces hackers ont fait de gros efforts pour rendre leur traquenard aussi légitime que possible, leur méthode reste grossière. Elle consiste à faire télécharger un fichier qui ne fait guère de doute sur sa dangerosité.

« On ne sait pas s’ils ont réussi, mais étant donné qu’ils ont continué à poursuivre cette voie d’attaques, il semble qu’ils croient qu’ils réussiront. » a même ironisé Jacob Baines, l’auteur du billet de blog révélant l’affaire.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Bleeping Computer