Vous pensez que votre PC est parfaitement sécurisé ? Si celui-ci embarque une carte mère fabriquée par Gibabyte, vous vous trompez. Les chercheurs en sécurité d’Eclypsium viennent en effet de révéler que les cartes mères du fabricant étaient touchées par une importante vulnérabilité. Pour s’assurer que ses cartes mères utilisent toujours un firmware à jour, Gigabyte a intégré un petit programme se chargeant de vérifier si une mise à jour de celui-ci est disponible. Seul problème, le fabricant n’a visiblement pas pris toutes les mesures nécessaires pour assurer la sécurité des machines de ses utilisateurs.

Un utilitaire de mise à jour en guise de backdoor

Gigabyte pensait sans doute bien faire en intégrant dans ses cartes mères un module servant à maintenir son firmware à jour. Malheureusement, le programme n’a pas été intégré avec toutes les mesures de sécurité de rigueur et pourrait servir de porte dérobée aux pirates. Cet utilitaire, exécuté à chaque redémarrage de Windows, pourrait être détourné par les pirates pour installer des logiciels malveillants sur votre machine. Autre problème, la désactivation de l’outil, qui pourrait suffire à régler le problème, est des plus compliquées puisque l’outil est intégré directement dans le firmware de la carte mère.

D’après les chercheurs d’Eclypsium, l’utilitaire n’utilise aucun système d’authentification ni aucune méthode de validation lorsqu’il télécharge du code sur la machine de l’utilisateur. Par conséquent, les connexions HTTP et HTTPS établies pour vérifier la disponibilité de mises à jour sont vulnérables aux attaques de type Machine in the Middle. Par ailleurs, les chercheurs en sécurité ont également découvert que le module était capable de se connecter à un NAS installé sur le réseau local pour télécharger les mises à jour du firmware des cartes mères, ouvrant ainsi une autre option aux âmes mal intentionnées. Des hackers pourraient en effet usurper le NAS en question pour infecter la machine en y installant des logiciels malveillants.

Des dizaines de modèles de cartes mères concernés

Au total, 271 modèles de cartes mères fabriquées par Gigabyte sont concernés par cette vulnérabilité. Sur son site, Eclypsium a publié la liste de tous les modèles affectés. On y trouve aussi bien des cartes mères AMD que des cartes mères Intel, dont certains modèles assez anciens.

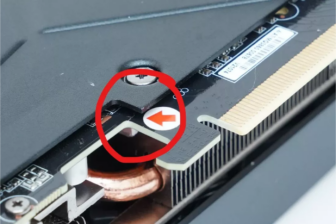

Gigabyte, qui a été mis au courant du problème, est en train de plancher sur un correctif qui sera, ironie du sort, disponible dans un nouveau firmware. En attendant que le correctif soit publié, Eclypsium recommande de désactiver la fonction App Center Download & Install dans le firmware de la carte mère. Vous pouvez également configurer un mot de passe dans le BIOS de votre machine afin d’empêcher toute activité suspecte.

Enfin, vous pouvez également procéder au blocage des serveurs de mise à jour interrogé par le module :

- http://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4

- https://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4

- https://software-nas/Swhttp/LiveUpdate4

L’outil pingue en effet trois serveurs différents pour vérifier la disponibilité de nouveaux firmwares. Vous pourrez procéder à leur blocage en les ajoutant, par exemple, au fichier hosts de votre PC.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Tom's Hardware

Le blocage des serveurs de mise à jour par un firewall ne sert pas à grand chose si l’attaque Machine in the Middle est sur le reseau interne (ce qui est souvent le cas)

Bonjour.

Beaucoup de chose sont confuses dans cet article.

– “Cet utilitaire, exécuté à chaque redémarrage de Windows” Donc il s’agit d’un programme windows ? Il suffit de ne pas l’installer.

– “l’outil est intégré directement dans le firmware de la carte mère”. Donc dans le Bios/EFI ? Il n’y a donc aucun rapport avec windows.

– “le fabricant de composants informatiques, a dissimulé une backdoor dans le firmware de la plupart de ses cartes mères. ” Donc il s’agit d’un acte volontaire ? L’article indique qu’il s’agit d’un défaut de conception, pas d’un acte volontaire.

Enfin, pour établir une connexion HTTP(S) il faut déja que la carte réseau soit configurée.

Votre article a besoin d’être ré-écrit pour éclaircir son propos.

Idem Baldulesia; ça manque de maîtrise.