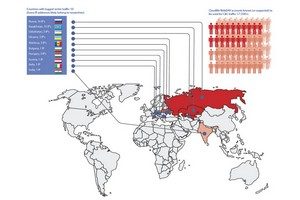

L’attaque est tellement raffinée que les chercheurs en sécurité de Blue Coat l’ont baptisé « Inception », d’après le film de science-fiction de Christopher Nolan, dans lequel des voleurs s’introduisent dans le subconscient de leurs victimes pour subtiliser des informations confidentielles. Les cibles d’ « Inception » sont diverses : des financiers russes ; des membres de l’industrie pétrolière au Vénézuéla et Mozambique ; des diplomates en Roumanie, Turquie et Paraguay ; des ingénieurs, des militaires, des politiciens, etc. Que du beau monde.

Pour récupérer des informations sensibles, les attaquants sont capables d’infecter aussi bien les ordinateurs sous Windows que les terminaux mobiles Android, iOS et BlackBerry. Dans le cas des postes fixes, le malware est généralement déposé au travers d’un document RTF piégé, envoyé par email. Sur les terminaux mobiles, les pirates procèdent par des faux MMS qui incitent l’utilisateur à télécharger une application ou sa mise à jour. Sur iOS, cette méthode ne fonctionne que sur les terminaux jailbreakés.

Une fois qu’ils se sont introduits dans l’appareil visé, le contenu recherché est tout simplement rapatrié vers les serveurs de CloudMe, un service gratuit de stockage suédois sur lequel les hackers ont ouvert des centaines de comptes différents. Cette plateforme cloud est également utilisée dans l’autre sens, pour placer de nouveaux malwares sur le terminal piraté. Depuis, le fournisseur a été alerté sur l’activité d’espionnage qui se tramait sur sa plateforme.

Pour accéder aux comptes cloud, les attaquants passent par des routeurs domestiques piratés, histoire de brouiller les pistes. La plupart de ces appareils sont situés en Corée du Sud. Blue Coat a également identifié quatre serveurs situés en Bulgarie, Lituanie, Ukraine et Luxembourg. Leur rôle est de piloter à distance les malwares et les routeurs piratés. L’architecture globale de l’attaque est tellement complexe qu’il ne peut s’agir, selon les chercheurs, que d’une opération professionnelle, conduite par une organisation gouvernementale ou une importante agence privée.

En revanche, il est très difficile de déterminer l’origine de l’attaque. Les éléments de la plateforme sont répartis dans le monde entier, tout comme les cibles. Certes, les chercheurs ont trouvé des indices dans le code des malwares, mais ils semblent avoir été fabriqués de toutes pièces pour tromper l’ennemi. Bref, c’est du bon boulot.

Source :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.