D’une certaine manière, c’est un coup de bol énorme. Révélée par les chercheurs en sécurité de CitizenLab et Lookout, la tentative d’espionnage dont a été victime le défenseur des droits de l’homme émirati Ahmed Mansoor, a permis de mettre la main sur Pegasus. Un logiciel d’espionnage très sophistiqué créé par l’éditeur israélien NSO Group. Une telle prise de guerre est rare, car les maîtres-espions font tout pour que leur logiciel ne soit pas découvert. Et l’opérateur qui a lancé cette attaque doit certainement s’en mordre les doigts aujourd’hui.

L’attaque est arrivée sur l’iPhone 6 de M. Mansoor sous la forme d’un SMS avec un lien, dont le domaine a pu être relié par CitizenLab à NSO Group. Le militant des droits de l’homme a eu le bon réflexe de transférer immédiatement ce lien à CitizenLab, qui l’a ouvert sur un iPhone 5s. Le malware s’est installé immédiatement, permettant aux chercheurs en sécurité de démarrer leur analyse.

Premier constat: c’est du lourd. Pour infecter l’iPhone, le malware s’appuie sur trois failles zero-day exploitées de façon consécutive. Sur le marché noir, ce type de failles se négocie pour plusieurs centaines de milliers d’euros, voire plus d’un million. La première vulnérabilité (CVE-2016-4657) est logée dans la bibliothèque WebKit, utilisée par Safari. Elle permet, rien qu’en chargeant une page web, d’exécuter du code arbitraire sur l’iPhone. Dans le cas présent, elle permet de réaliser un jailbreak de l’iPhone: une première faille zero-day (CVE-2016-4655) est utilisée pour localiser les zones mémoire du kernel et une seconde (CVE-2016-4656) pour les modifier. Ce qui permet de supprimer dans le système les différentes couches de protection applicative. Le piratage se termine par le téléchargement et l’installation de Pegasus.

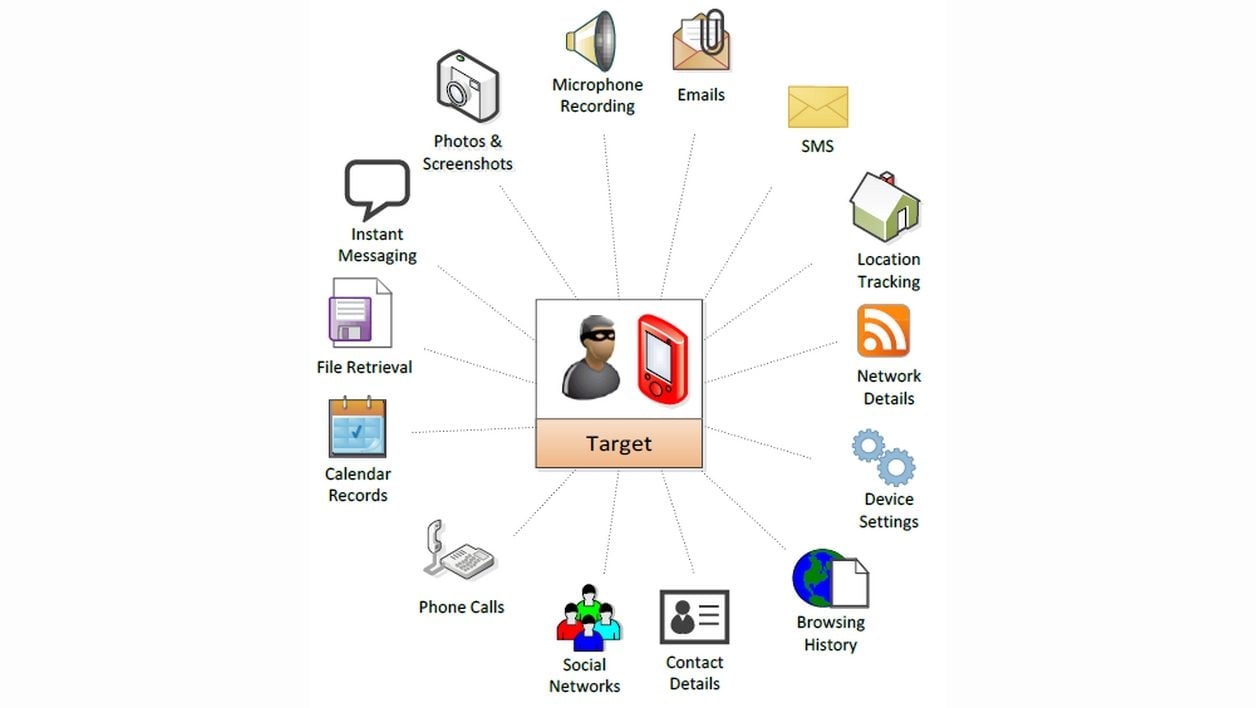

D’après les chercheurs de Lookout, ce logiciel d’espionnage se révèle complet et bien écrit. L’exemplaire qu’ils ont découvert permet de siphonner les données de paramétrage réseau, du calendrier, du carnet d’adresse et de la base de mots de passe KeyChain. Il permet aussi d’intercepter les communications texte, audio ou vidéo d’une quinzaine d’applis de messageries et réseaux sociaux: Gmail, Viber, Facebook, WhatsApp, Telegram, Skype, Line, WeChat, VK, etc. Le logiciel peut également enregistrer et filmer la victime en temps réel. Celle-ci n’y voit que du feu, toutes ces actions se déroulent en arrière-plan, sans que n’apparaisse quoi que ce soit à l’écran. Certains échanges avec le serveur de commande et contrôle sont par ailleurs camouflés dans des faux SMS d’authentification. D’autres parties du code sont toujours en cours d’analyse chez Lookout.

Les clients de Pegasus sont cachés derrière un cloud

En fouillant dans les données qui ont fuité chez Hacking Team en juillet 2015, CitizenLab a par ailleurs pu mettre la main sur des pages de documentation relatives à Pegasus. Elles montrent que ce système s’appuie sur trois composantes principales: une station de travail, un serveur d’infection et une infrastructure cloud. L’opérateur lance son attaque depuis sa station, ce qui provoque l’envoi du SMS piégé. Le lien qu’il incorpore pointe vers l’un des serveurs web de l’infrastructure cloud. Le serveur web redirige la victime ensuite vers le serveur d’infection qui va exécuter l’attaque.

Si l’attaque a réussi, l’opérateur peut ensuite accéder aux données de l’iPhone depuis sa station de travail, avec une interface graphique plutôt agréable. De l’espionnage en beauté.

Sources:

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.