Les puces graphiques sont incontournables et nécessaires au fonctionnement de nos ordinateurs… mais elles constituent aussi un risque pour notre vie privée sur le Web. Des chercheurs issus des universités de Lille, du Néguev (Israël), et d’Adélaïde (Australie) viennent de montrer qu’il était possible de générer des empreintes fondées sur des caractéristiques matérielles de cartes GPU, et cela très simplement par l’intermédiaire de l’interface de programmation WebGL, qui est dédiée au rendu graphique et intégré dans chaque navigateur.

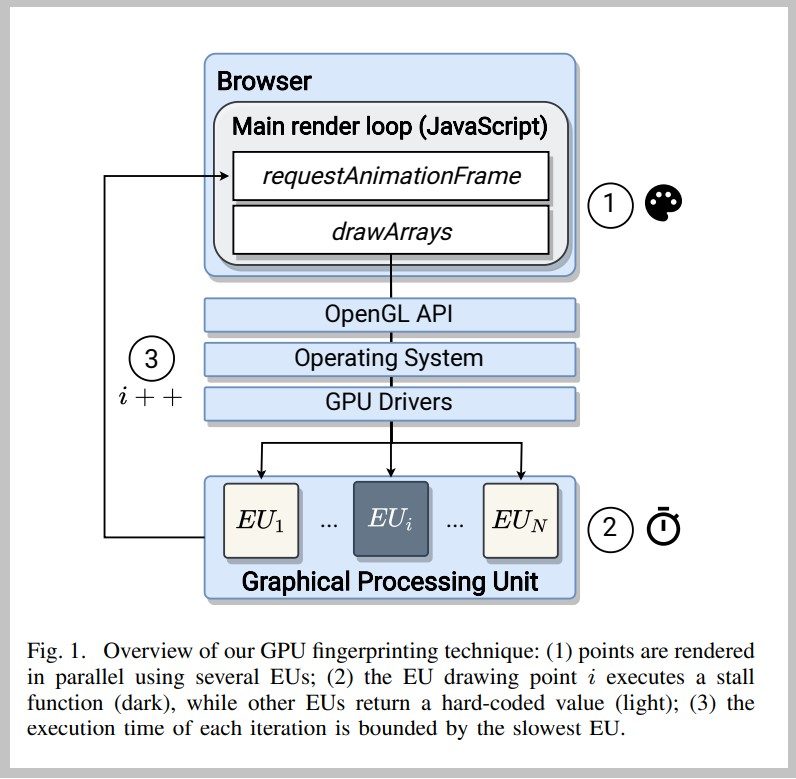

En effet, ils ont développé une technique de rendu baptisée « DrawnApart », qui permet de mesurer les vitesses de calcul de chaque unité d’exécution d’une carte GPU.

En raison des variations inéluctables dans la fabrication de ces cartes, cette méthode permet du coup de très bien identifier une machine par rapport à une autre, sans pour autant nécessiter de droits d’accès particuliers. Mieux : elle permet de surpasser les techniques de « browser fingerprinting » actuelles.

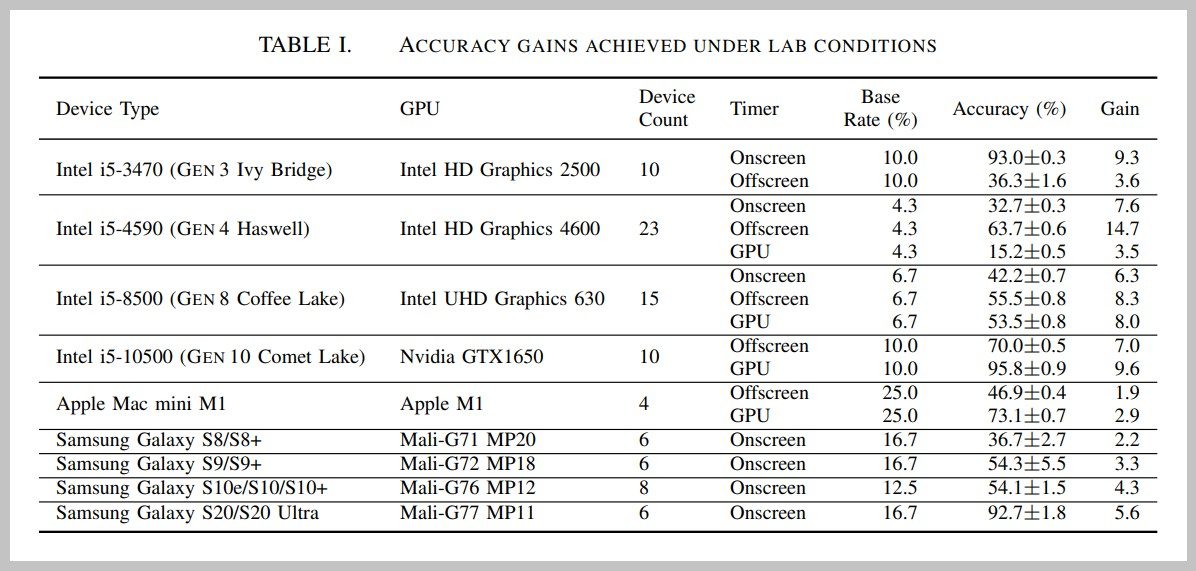

Ainsi, les chercheurs se sont dotés de neuf lots d’ordinateurs ou de smartphones, chaque lot disposant de la même carte graphique et de la même configuration logicielle.

Puis, ils ont effectué différents calculs d’empreinte en condition de laboratoire. Résultat, les logiciels usuels comme Fingerprint JS, et UniqueMachine ont tendance à générer la même empreinte pour tous ordinateurs d’un même lot. A contrario, DrawnApart arrive à distinguer chaque ordinateur d’un même lot. La précision est donc nettement supérieure.

Par la suite, les chercheurs ont testé leur technique en condition réelle. C’est évidemment plus difficile, car le calcul de rendu sur les unités d’exécution ne peut pas se faire de manière aussi parfaite.

Par ailleurs, les configurations logicielles des ordinateurs changent dans le temps. L’art du pistage des internautes consiste alors à calculer en permanence de nouvelles empreintes et d’arriver à les associer à des empreintes précédemment établies, pour ne pas perdre la trace.

Les chercheurs ont testé ce pistage avec l’outil de capture d’empreinte FP-Stalker en s’appuyant sur plus de 2 000 participants volontaires et sont arrivés à une durée moyenne de 17,5 jours pendant laquelle ils arrivaient à marquer un terminal à la culotte.

En intégrant la technique DrawnApart dans FP-Stalker, cette durée de pistage monte en moyenne à 28 jours, soit un gain de 60 %. Ce qui est substantiel.

A découvrir aussi en vidéo :

Se protéger contre ce type de calcul d’empreinte n’est pas simple. L’internaute pourrait, à la limite, désactiver l’API WebGL, mais cela réduirait considérablement l’usage de certains sites Web comme Google Maps, Microsoft Office Online, ou Amazon.

Les développeurs de WebGL ont entamé une phase de réflexion pour trouver des solutions. Les chercheurs ont également jeté un œil à WebGPU, une nouvelle interface qui devrait remplacer prochainement WebGL dans les navigateurs. D’après eux, cette API permettrait d’être encore plus efficace dans le calcul d’empreinte. Voilà qui promet.

Source : Rapport de recherche

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.