Pour le grand public, Orange est surtout connu pour ses offres d’accès Internet fixe et mobile. Mais l’opérateur télécoms dispose également d’une entité plus discrète dont la mission est de traquer et affronter les groupes de pirates les plus sophistiqués de la planète, pour le compte des entreprises. Baptisé Orange Cyberdefense, cette division organise la protection de ses clients depuis les hauteurs de La Défense, dans un bâtiment de 6800 m2. Celui-ci a été inauguré fin 2017 et regroupe des centaines d’experts en cybersécurité répartis dans une série de centres d’alertes et de réaction aux attaques (CERT), de centres d’opération en sécurité (SOC). Des ingénieurs qui travaillent sur le terrain et surveillent les réseaux 24h/24 et 7j/7.

Mais le département le plus surprenant de cette petite cyberarmée, c’est certainement le « Laboratoire d’Epidémiologie et de Signal Intelligence » (LESI), une entité à l’avant-garde de cette lutte contre les pirates et que 01net.com a pu visiter. Sa mission : identifier les traces numériques que les différents groupes de pirates ont l’habitude de laisser pendant leurs intrusions. Dans le jargon de la sécurité informatique, on appelle cela les « indicateurs de compromission et de surveillance ».

Grâce à eux, les experts en sécurité sur le terrain vont pouvoir détecter la présence des cybercriminels et, surtout, remonter à la source de l’infection. C’est ce qu’on appelle le « patient zéro », la première machine que l’attaquant a piratée, sa porte d’entrée dans l’organisation ciblée. Si on ne la connait pas, il sera difficile de rétablir un environnement parfaitement sain. « Nous fournissons nos indicateurs techniques aux ingénieurs qui vont les corréler avec les logs et trafics réseau de leur client. Si des correspondances sont avérées, c’est qu’il a probablement une attaque », nous explique Marc Blanchard, profiler et cyber-stratégiste au sein du LESI.

Les fruits des recherches de ce laboratoire sont diffusés plusieurs fois par semaine sous forme de bulletins appelés « Pulse ». Ils contiennent toutes sortes d’informations : des empreintes cryptographiques de fichiers malveillants, des signatures de malware, des adresses IP de serveurs de commande et contrôle (C&C), des chaînes des caractères, des appels de fonctions, des clés de chiffrement, etc. Bref, tout ce qui peut être lié aux outils et aux modes opératoires utilisés par les pirates. Ces données sont ensuite confrontées avec celles remontées par les différents équipements informatiques et réseaux : les pare-feux, les proxies, les sondes de détection, les serveurs, les routeurs, les commutateurs, etc.

Plus les indicateurs fournis seront précis et « profilés », plus performante sera la détection car la corrélation avec les logs et le trafic réseau générera moins de faux positifs. Pour les ingénieurs du SOC, cela veut dire moins de temps perdu dans des vérifications inutiles. Quand une organisation se trouve tout d’un coup victime d’une cyberattaque, c’est d’une importance capitale car chaque minute compte.

Des « incubateurs » pour analyser les échantillons

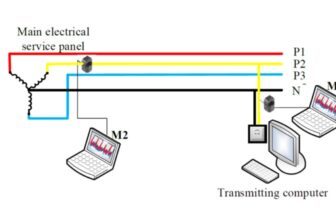

Mais comment trouve-t-on ces indicateurs ? En décortiquant les attaques et en révélant leurs spécificités. Pour cela, les têtes chercheuses du LESI ont plusieurs outils à disposition, à commencer par les « incubateurs », des environnements d’exécution qui permettent de savoir précisément ce que fait un échantillon de malware sans que ce dernier ne se rende compte qu’il est observé. « La machine doit être la plus réaliste possible, avec un compte de messagerie, un accès Internet, des fichiers, etc. Mais nous n’utilisons pas de machines virtuelles, car les attaquants que nous ciblons sont très sophistiqués et peuvent les détecter », nous précise un collègue de Marc Blanchard.

Grâce à un tel système, le chercheur pourra intercepter les communications externes et identifier les serveurs C&C du pirate. Grâce à un logiciel appelé « plésioscope », il pourra aussi se focaliser sur la fréquence et l’ampleur des communications d’un malware. Par ailleurs, il pourra ausculter en temps réel l’exécution du code compilé du logiciel malveillant. Celui-ci peut également être analysé de manière fonctionnelle. Certains logiciels permettent même de visualiser tous les modules d’un malware sous forme 3D.

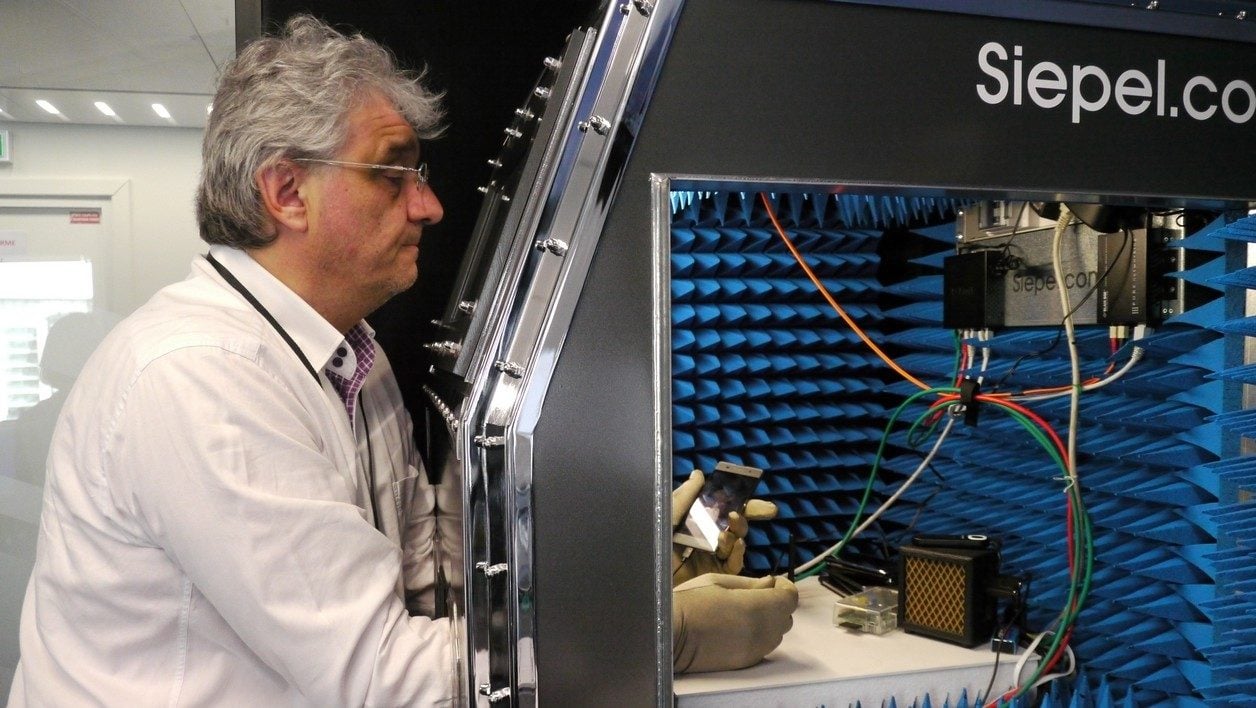

Pour analyser les équipements sans-fil, le LESI s’appuie sur un autre type d’incubateur, composé d’une cage de Faraday dans laquelle est installée une borne d’accès Wi-Fi. Celle-ci permet, par exemple, d’intercepter toutes les connexions d’un smartphone sans que celui-ci ne puisse se connecter de manière intempestive avec une antenne 4G environnante. Parfois, les chercheurs intègrent également un petit haut-parleur qui va simuler les bruits typiques d’une réunion, pour provoquer l’activation d’un éventuel logiciel espion. « Au niveau des expérimentations, on ne s’interdit rien. Ce qui compte, c’est d’avoir la bonne idée au bon moment », soulignent-ils.

Pour trouver des indicateurs pertinents, les chercheurs n’hésitent pas non à se rendre sur les forums du Darknet pour y glaner des informations. « Ce qu’on y trouve est intéressant, notamment pour se renseigner sur les tendances cybercriminelles », nous expliquent-ils. La collaboration avec d’autres équipes est également très importante, au sein du groupe Orange mais aussi en dehors. Dans un esprit de travail d’équipe.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.