Des chercheurs de Ruhr University Bochum et New York University Abu Dhabi ont récemment révélé qu’une faille dans l’implémentation des stations de bases 4G permettait de déchiffrer assez facilement les conversations passées en LTE (Voice over LTE).

Théoriquement, la confidentialité de ces communications est assurée par un algorithme de chiffrement par flot, pour lequel les données sont chiffrées par une série clés générées au fur et mesure. Par sécurité, cette série doit être différente pour chaque conversation. Mais une erreur dans certaines implémentations de stations de base 4G a fait qu’une même série de clés a pu être utilisée plusieurs fois. Ce qui ouvre la porte à une attaque de déchiffrement, que les chercheurs ont baptisée « ReVoLTE ».

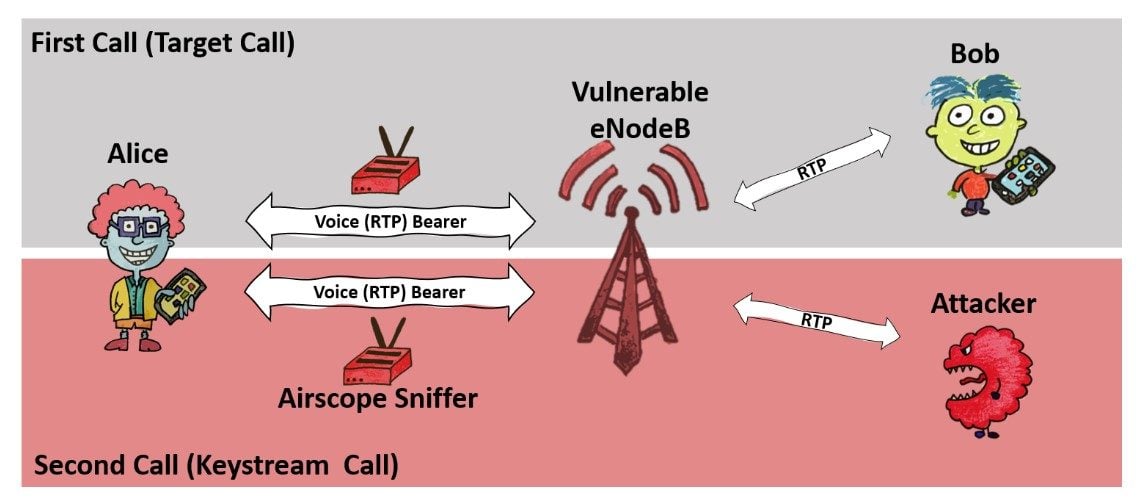

La première étape de cette attaque consiste à enregistrer passivement, au moyen d’une antenne, la conversation chiffrée d’une personne dans une cellule 4G. Dès que la cible termine sa communication, le hacker doit la rappeler depuis la même cellule et engager avec elle une conversation sous un faux prétexte. Il se trouve que la station de base vulnérable va alors réutiliser strictement la même série de clés de chiffrement.

Un XOR qui vaut de l’or

Sur le plan mathématique, cela est très intéressant. Il suffit que l’attaquant réalise une disjonction exclusive (une opération logique connue également sous le nom de « XOR » et « OU exclusif ») entre la première conversation — qui est chiffrée — et la seconde — qui est en clair. Au résultat de ce calcul, c’est magique, on obtient les valeurs de la série de clés de chiffrement. Avec lesquelles le hacker pourra ensuite déchiffrer la conversation secrète.

Comme les clés sont générées au fur et à mesure de la conversation, il faut toutefois que le hacker tienne la jambe de sa cible au téléphone aussi longtemps que possible. En effet, pour déchiffrer 5 minutes de la première conversation, il faut que la seconde conversation tienne, elle aussi, au moins 5 minutes. Certaines qualités psychologiques et rhétoriques sont donc requises pour tenir la cible en haleine. Sur le plan matériel, cette attaque ne nécessite pas un grand investissement. Les chercheurs ont dépensé 7 000 dollars pour créer leur plate-forme d’attaque.

Il semble que cette faille était assez répandue. En 2019, Les chercheurs ont testé au hasard 15 stations de base en Allemagne et d’autres pays. Parmi elles, 12 étaient vulnérables. « Comme il n’existe qu’un petit nombre de fournisseurs, ce qui crée de grands déploiements, nous estimons que le nombre d’utilisateurs affectés est important », soulignent les chercheurs dans leur article scientifique. Depuis, les universitaires ont alerté l’organisme de normalisation GSMA, qui a sommé les fournisseurs de stations de base à patcher leurs produits. Un nouveau test similaire a montré que les stations de base ont bien été patchées depuis.

Pour autant, on ne peut jamais être certain à 100 %. C’est pourquoi les chercheurs ont également développé une application baptisée « Mobile Sentinel » qui, installée sur un smartphone Android rooté, permet de savoir si une station de base est vulnérable ou non. Plutôt pratique.

Source : revolte-attack.net

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.