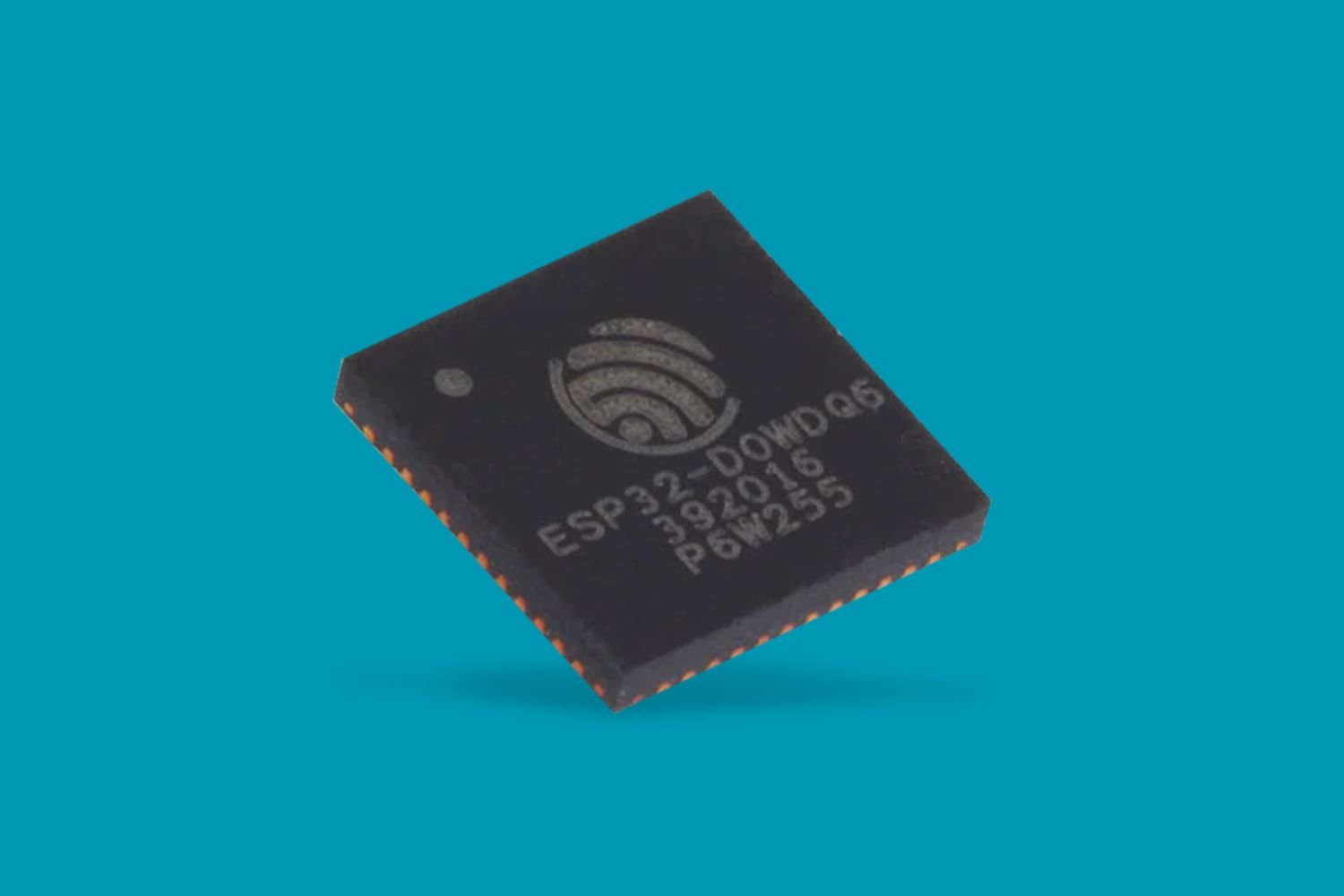

Les chercheurs de Tarlogic ont découvert une faille au sein de la puce ESP32. Il s’agit d’une puce microcontrôleur développée par le groupe chinois Espressif Systems, qui est massivement présente dans les objets connectés, comme des ampoules, des thermostats intelligents, des caméras de surveillance, des montres ou encore des enceintes sans fil. Le composant est même utilisé dans des machines à café ou des trottinettes.

À lire aussi : Cyberattaques Bluetooth – comment protéger smartphone, PC et écouteurs sans fil ?

Une faille permet d’imiter un signal Bluetooth

La puce est intégrée dans plus d’un milliard d’appareils connectés à travers le monde. Elle sert principalement à connecter des appareils électroniques à Internet ou à d’autres dispositifs via le Wi-Fi et le Bluetooth. C’est l’une des puces les plus utilisées dans l’industrie de l’Internet des Objets (IOT), indique Tarlogic, qui a dévoilé les résultats de ses recherches lors d’une conférence à Madrid. La puce est vendue un peu plus de deux euros sur le marché.

Selon les experts espagnols, la micropuce souffre d’une vulnérabilité qui permet d’accéder aux données des appareils et de contrôler toutes leurs fonctions Bluetooth. En exploitant la brèche, un attaquant pourrait se retrouver en mesure d’imiter le signal Bluetooth d’appareils de confiance pour se faire passer pour eux. In fine, celui-ci obtiendrait un accès à toutes les données des appareils. Au vu de la vaste diversité d’appareils équipés de la puce ESP32, c’est particulièrement préoccupant.

Une « porte dérobée » aux conséquences désastreuses

Les chercheurs n’hésitent pas à parler d’une véritable porte dérobée, c’est-à-dire un mécanisme caché dans un système informatique pour permettre un accès non autorisé, en contournant les processus d’authentification habituels. C’est une « fonctionnalité cachée qui peut être utilisée comme porte dérobée », souligne la société espagnole. L’exploitation de cette porte dérobée permettrait « à des acteurs malveillants de mener des attaques d’usurpation d’identité et d’infecter durablement des appareils sensibles, comme les smartphones, ordinateurs, serrures connectées ou équipements médicaux, en contournant les contrôles de sécurité du code ». En compromettant des appareils munis d’une puce vulnérable, des pirates pourraient tenter d’accéder à une multitude d’objets connectés.

Des hackers pourraient par exemple dissimuler un virus dans la mémoire de l’ESP32 d’un appareil. Il pourrait ainsi se servir de l’appareil compromis pour mener des attaques à distance par le biais du Bluetooth ou du Wi-Fi contre d’autres appareils connectés. Les chercheurs redoutent surtout l’exploitation de la faille dans des opérations d’espionnage visant à « obtenir des informations confidentielles », et avoir « accès à des conversations personnelles et professionnelles ».

A lire aussi : Des pirates espionnent la police à l’aide du Bluetooth

Des commandes cachées

De l’avis des chercheurs, il est néanmoins plus adéquat de parler de commandes propriétaires cachées, que de portes dérobées. Un pirate qui mettrait la main sur ces commandes cachées pourrait mener une cyberattaque d’envergure, comme une attaque de la chaîne d’approvisionnement. Au cœur de la puce ESP32, Tarlogic a débusqué 29 commandes cachées, non documentées par le constructeur chinois. Il semble qu’il s’agit plutôt d’une maladresse, ou d’un oubli, plutôt que de la volonté délibérée de glisser une porte dérobée dans le code.

Les chercheurs regrettent que la recherche sur la sécurité du Bluetooth se raréfie. Il est pourtant fréquent que le protocole Bluetooth présente des vulnérabilités de sécurité. Il y a deux ans, les chercheurs d’Eurecom ont d’ailleurs révélé qu’il était possible d’orchestrer six types distincts d’attaques en exploitant les brèches dans le protocole.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Tarlogic