Si vous faites partie des premiers acquéreurs de la Nintendo Switch, estimez-vous heureux car elle contient quelque chose qui risque d’avoir de la valeur dans le petit cercle des bidouilleurs de consoles : une faille hardware qui permet d’exécuter du code arbitraire et qui est impossible à patcher. Cette vulnérabilité se loge dans le code de démarrage (Boot ROM) de la puce Nvidia Tegra X1 de l’appareil. Ce qui – soit dit en passant – en fait un problème qui dépasse l’univers de la Switch, car cette puce est également utilisée dans d’autres appareils mobiles comme le portable hybride Google Pixel C.

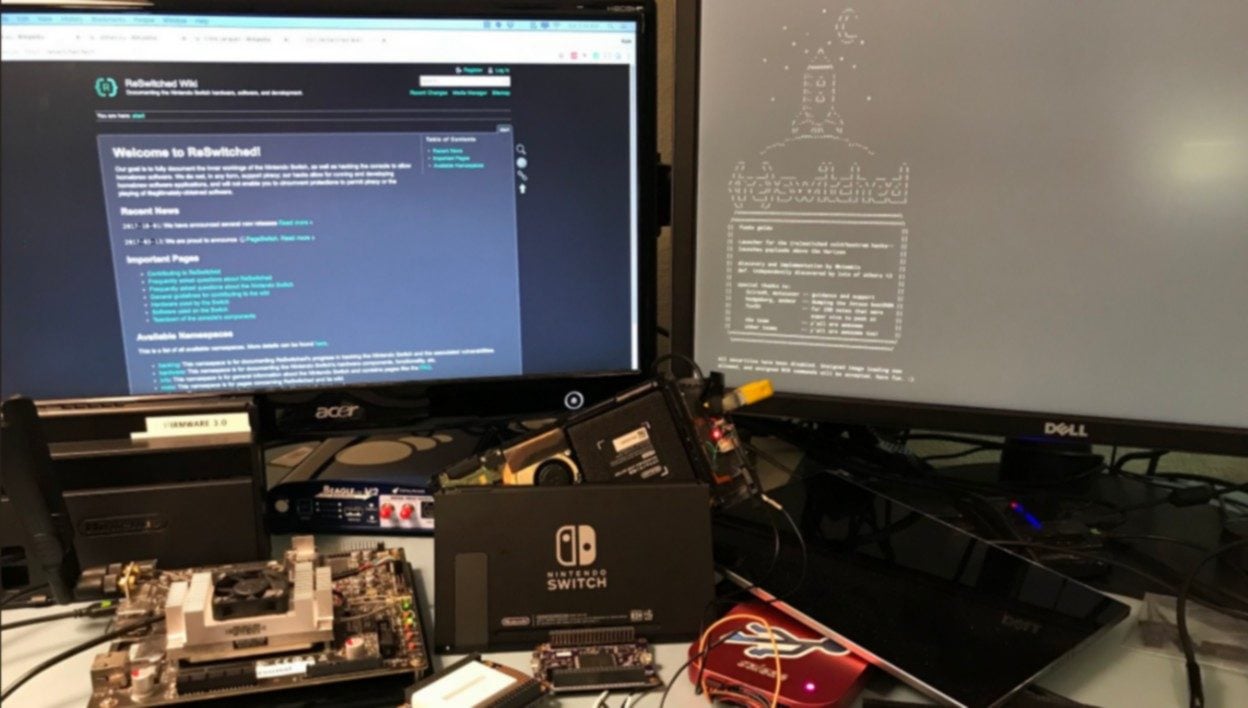

Cette faille a été trouvée par plusieurs hackers plus ou moins en même temps. Katherine Temkin, qui est liée au groupe ReSwitched, est sortie du bois hier. Elle a publié sur GitHub les détails techniques de cette faille qu’elle a joliment baptisée « Fusée Gelée ». De son côté, le groupe fail0verflow vient de publier en catastrophe une note de blog qui explique le hack tout en illustrant un cas d’usage : booter Linux sur la Switch. Le groupe avait déjà fait cette démonstration il y a deux mois sans pour autant révéler les dessous de la manipulation.

Une publication anonyme a mis le feu aux poudres

Le groupe fail0verflow et Katherine Temkin ne comptaient pas publier ces informations maintenant. Le groupe comptait le faire le 25 avril, conformément à un délai de publication responsable de 90 jours. La hackeuse, de son côté, s’était donné le mois de juin comme deadline. Mais ils ont été pris de court par une personne anonyme qui a vendu la mèche sur le site Pastebin.

Ces publications ont provoqué au passage d’autres révélations, notamment de la part de SwitchBrew, un autre groupe de hackers qui avait fait une présentation sur la Switch en décembre dernier. Ainsi, selon « SciresM », il y a également une faille critique dans le système d’exploitation qui permet d’exécuter du code arbitraire avec les privilèges administrateur. De son côté, « plutoo » a publié le code source d’une méthode d’installation de logiciels « homebrew ». « Comme il y a désormais des trucs plus graves de disponibles, il n’y a plus aucune raison de garder cela secret », explique ce dernier. C’est un véritable festival.

I guess this means "nspwn" is now public — an issue in the Switch's OS fixed in 5.0.0 that gives arbitrary code execution with full system privileges (if one has access to the lr service).: https://t.co/dALZk87Grj https://t.co/PLIdQMTNHy

— Michael (@SciresM) April 23, 2018

En dépit de toutes ces publications, bidouiller la puce Tegra X1 nécessite quand même d’avoir des connaissances informatiques avancées. Il n’y a pas de « kit » prêt-à-l’emploi permettant d’installer des jeux faits maison sur la Switch. L’exploitation de la faille s’appuie sur le mode « RCM » (Recovery Mode) de la puce, un mode de communication spécial en USB qui permet de flasher le Boot ROM et procéder à des réinitialisations. L’accès à ce mode peut se faire de manière logicielle ou matérielle. Dans ce dernier cas, il est nécessaire de glisser un connecteur dans le rail du Joy-Con droit. Il est possible de faire ce bidule soi-même, en l’imprimant en 3D. Les plans sont fournis par fail0verflow.

Théoriquement, on ne peut flasher sur le Boot ROM que du code signé par Nvidia, mais un petit bug dans la vérification de la taille des paquets transmis permet de passer outre cette mesure de sécurité. Au final, on peut alors insérer ce que l’on veut. « Comme ce bug se situe au niveau du Boot ROM, il ne peut pas être patché sans une révision hardware, ce qui veut dire que toutes les unités de Switch actuelles sont vulnérables, et pour toujours », explique le groupe fail0verflow. Alerté depuis quelques mois par les hackers, Nvidia va évidemment corriger le tir. Les consoles Switch qui sortiront à l’avenir n’auront plus ce défaut.

Source: TechCrunch

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.